|

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

تاریخ انتشار : شنبه 15 تير 1392 |

نظرات ()

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

تاریخ انتشار : شنبه 15 تير 1392 |

نظرات ()

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

تاریخ انتشار : شنبه 15 تير 1392 |

نظرات ()

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

تاریخ انتشار : شنبه 15 تير 1398 |

نظرات ()

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

تاریخ انتشار : شنبه 15 تير 1398 |

نظرات ()

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

در این قسمت نحوه ذخیره سازی اپدیت های کاسپر اسکی را برای شماتوضیح می دهم

برای ذخیره سازی اپدیت های کاسپر دو روش وجود دارد .

روش اول :

روش کامل برای آپدیت دستی کاسپر اسکی بر اساس آپدیتهای ذخیره شده روی کامپیوتر است. همچنین نحوه گرفتن فایل های آپدیت از سایت کاسپراسکی رو توضیح می دم و نحوه آپدیت آنتی ویروس رو بر اساس این فایل های دانلود شده.

* نگه داشتن آپدیت ها و استفاده از اون در نصب های بعدی *

ابتدا یک پوشه به نام مثلا Update distribution در یکی از درایوهاتون (بجز درایو ویندوز) بسازید. سپس آنتی ویروس رو باز کنید و مطابق تصویر زیر آدرس این پوشه رو در بخش مورد نظر وارد کنید.

حال چون دفعه اولی است که آنتی ویروس رو نصب کردید لازم است آنتی ویروس رو آپدیت کنید ((البته اگه شما قبلا آنتی ویروستون رو نصب کردید و آپدیت شده هم هست فرقی نداره و شما هم می توانید طبق روش عمل کنید و پوشه ای حاوی آپدیت های کسپر ایجاد کنید - توجه کنید اگه حتی آنتی ویروس شما مثلا همین یک دقیقه پیش آپدیت شده است با فعال کردن گزینه و دادن آدرس پوشه کاسپر باید تمام آپدیت هی مربوط به نسخه

شما رو بگیره و تو پوشه کپی کنه که ممکنه کمی طولانی باشه - کمی صبر داشته باشید )) پس به اینترنت وصل شده و آنتی ویروس رو مثل دفعه های قبلی آپدیت کنی

در قسمت دوم آموزش می بینید که این قسمت وصل شدن به اینترنت و آپدیت رو هم می شه آفلاین انجام داد. بعد از تمام شدن آپدیت اگر پوشه ساخته شده رو نگاه کنید می بینید کاسپر یه کپی از آپدیت رو با حجم نزدیک 30 مگ رو داخل این پوشه کپی کرده ( آپدیت دفعه اول کمی طولانی خواهد بود ) خوب شما به کارتون ادامه بدید و به چیزی دست نزنید تا زمانی که لازمه که آنتی ویروستون رو دوباره نصب کنید خوب بعد از حذف آنتی ویروس و نصب دوباره اون (مثلا بعد از عوض کردن ویندوز ) حالا شما می تونید برای آپدیت آنتی ویروس از همون پوشه ی مذکور که کسپر آپدیتاشو توش ذخیره می کرد استفاده کنید به این صورت

پنجره ها رو ok کنید و به قسمت آپدیت بروید و گزینه آپدیت رو بزنید

بعد از اتمام آپدیت آنتی ویروس از روی پوشه مجددا سرور آپدیت رو به حالت قبل برگردانی و آدرس پوشه رو هم مثل شروع کار در قسمت additional وارد کنید تا آپدیت های جدید دوباره برای نصب بعدی در این پوشه ذخیره شود.

در ضمن این پوشه رو می تونید به دوستانتون هم بدید تا از روی اون آنتی ویروسشون رو آپدیت کنن

روش دوم

1. به Folder Option رفته و از سربرگ View گزینه Show hidden files and folders رو علامت دار کنید تا فایلها و پوشه های مخفی رو ببینید

2. به مسیر زیر رفته و پوشه temporaryFolder رو Copy کرده و درون درایوی به جز درایو ویندوز Paste کنید.

(این مسیر برای Kaspersky ورژن 7 هست و برای دیگر وژنها مثلا ورژن 6 به جای پوشه AVP7 پوشه AVP6 هست)

ادرس:

کد PHP:

C:Documents and SettingsAll UsersApplication DataKaspersky LabAVP7DataUpdaterTemporary Files

3. وارد تنظیمات Kaspersky شده (قسمت Settinngs) و گزینه Update و بعد Settings رو انتخاب کنید.

4. در پنجره جدید باز شده بر روی گزینه Add کلیک کنید و به مسیر جدیدی که پوشه temporaryFolder را در آنجا Paste کرده اید رفته و پوشه temporaryFolder را انتخاب کنید و بر روی OK کلیک کنید.

5. حالا تیک Kaspersky labs update servers رابرداشته و فقط تیک مر بوط به پوشه temporaryFolder رو بگذاریددفعه بعد که خواستید Kaspersky رو از اینترنت آپدیت کنید در این مرحله برعکس عمل کنید یعنی تیک Kaspersky labs update servers گذاشته و تیک

مربوط به پوشه temporaryFolder رو بردارید.

6. حالا همه پنجره های Kaspersky رو ببندید و Kaspersky رو آپدیت کنید

خواهید دید که Kaspersky از روی هارد به صورت آفلاین شروع به آپدیت شدن میکنه

:: موضوعات مرتبط:

,

,

:: بازدید از این مطلب : 1042

|

امتیاز مطلب : 17

|

تعداد امتیازدهندگان : 8

|

مجموع امتیاز : 8

تاریخ انتشار : پنج شنبه 12 خرداد 1390 |

نظرات ()

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

«وب پنهان» مفهومی است که برای اطلاعاتی که بر روی شبکه جهانی وب است، اما با استفاده از موتورهای جستجوی همه منظوره یافت نمیشود.

واقعیاتی درباره وب پنهان● بهترین موتورهای جستجو فقط قادر به در دسترس قرار دادن حدود 14% اطلاعاتی هستند که بر روی شبکه جهانی وب قرار داده شده است، بنابراین 86% اطلاعات خارج از دسترس موتورهای جستجو است.

● اندازه وب پنهان550 بیلیون بزرگتر از وب آشکارظاهر است.

● وب پنهان حاوی حدود 550 بیلیون مدرک است، در حالیکه در مقام مقایسه، با وب آشکار یک بیلیون صفحه است.

● وب پنهان بزرگترین رشد مقوله اطلاعات جدید را در وب دارد.

● 95% وب پنهان اطلاعات برای همگان قابل دسترسی است(اما از طریق موتورهای جستجو نمیتوان به آنها رسید).

● بیش از نیمی از وب پنهان در پایگاههای اطلاعاتی معین است.

ویژگیهای محتوایی وب پنهان: چرا موتورهای جستجو نمیتوانند اطلاعات را بیابند● محتوا در پایگاه اطلاعاتی ذخیره شده است

● پایگاه اطلاعاتی با پرداخت هزینه قابل دسترسی است

● محتوا در زمان واقعی ارائه میشود

● قالبهای محتوا

● ورود به سایتها، نیازمند اجازه ویژه است

● تعاملی بودن محتوا

● محتوا به عنوان نتیجه کاوش کاربر، بصورت پویا تولید میشود.

● سایتهایی که توسط پروتکلهای بازدارنده روبوتها مسدود شدهاند

● اطلاعاتی که به تازگی به سایت افزوده شده و موتورهای جستجو هنوز به آنها دسترسی نیافتهاند.

:: موضوعات مرتبط:

,

,

:: بازدید از این مطلب : 951

|

امتیاز مطلب : 14

|

تعداد امتیازدهندگان : 5

|

مجموع امتیاز : 5

تاریخ انتشار : پنج شنبه 12 خرداد 1390 |

نظرات ()

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

از هم اکنون میتوان امیدوار بود که در آیندهای نزدیک، دیگر اثری از ویروسهای کامپیوتری نخواهد بود، چونکه بسیاری از قطعات الکترونیکی آینده، از جنس ویروسهای واقعی خواهند بود!

پیشرفتهایی که زیستشناسی مولکولی داشتهاست، این توانایی را به ما میدهد تا بتوانیم قطعات الکترونیکی یک کامپیوتر را به وسیله مواد آلی تولید کنیم.

بهاینترتیب، با افزایش فوقالعاده سرعت پردازش، کامپیوترهای آینده در برابر انواع ویروسها محافظت میشوند.

ویروسها از یک پوسته تشکیل شدهاند که درون آن مواد حیاتی از جمله پروتئینها وجود دارد. پروتئینها از 21نوع اسید آمینه ساختهشدهاند. پژوهشها نشاندادهاند که ١۴تا از این اسیدهای آمینه این قابلیت را دارند که با کریستالهای نیمه هادی که در حال حاضر مواد تشکیلدهنده قطعات الکترونیکی هستند، ترکیب شوند.

بنابراین مهندسی ژنتیک به ما کمک میکند تا ویروسهایی که این توانایی ترکیب را دارند، شناسایی و تکثیر کنیم. در واقع این قابلیت ترکیب در پوستههای خارجی ویروسها ایجاد میشود.

بهاین ترتیب وقتی این ویروسهای تولید شده در محلولی از نیمههادی الکتریکی مانند یک سولفید کادمیوم یا یک نیمه هادی بهتری همچون «روی» قرار گیرند، مولکولهای دارای «روی»، میتوانند بهراحتی جذب میکروارگانیزمهای روی پوسته ویروس شوند. بنابراین پس از ته نشینشدن نمک نیمه هادی، توانایی کریستالسازی این محلول بهطور فوقالعادهای زیاد میشود.

به همین دلیل هم صدها نوع کریستال قوی به سرعت روی پوسته ویروس تکثیر میشوند و پس از گذشت مدت زمان بسیار اندکی، تمام پوسته خارجی ویروس از فلزی نیمههادی پوشیده میشوند.

با گرما دادن به پوسته خارجی ویروس ترکیب شده با نیمه هادی، میتوان این فلز نیمه هادی را آب کرده و با آن یک نیمه هادی به طول ٨٠٠ نانو متر و به قطر ۳۵ نانو متر تولید کرد که فلزی فوقالعاده مناسب برای ساخت قطعات الکترونیکی به ویژه سخت افزار کامپیوتری است.

مهمترین بخش از ویروسی که به ساختار کامپیوترها حمله میکند و اطلاعات را از بین میبرد، KDS نام دارد. KDS در اصل یک لایه باریک از ویروس است که بدنه آن را نوعی پروتئین خاص پوشانده است و در انتها و ابتدای ساختارش هم 2 نوع پروتئین دیگر وجود دارد که آن را قدرتمندتر کرده است. در واقع پروتئینی که در بخش پایین این ویروس وجود دارد، پایههای فرود این ویروس روی ساختار نرم افزاری و سخت افزاری کامپیوترهاست و توانایی چسبندگی بالایی به پوسته باکتریها را هم داراست.

تکنولوژی ژنتیکی به ما این امکان را میدهد تا بتوانیم تغییر حالتهایی در این پروتئینها ایجاد کنیم. به همین دلیل در حال حاضر این استعداد را دارند که از توانایی چسبندگی و ترکیب با مواد ویژهای همچون نیمه هادی برخوردار شوند. بهطوری که هم اکنون پایههای این ویروس از توانایی چسبندگی به کریستالهای مهم نیمه هادی از جمله گالیوم آرسیند(GaAs) یا ایندیوم فسفات(Inph) برخوردار هستند.

اما هدف اصلی این است که بتوان در آینده این ویروسها را به نوعی تغییر حالت داد که این قابلیت را داشته باشند با عنصر طلا هم ترکیب شوند. زیرا برخی از بخشهای مهم قطعات الکترونیکی بهخصوص ریزپردازندهها را از نیمه هادی طلا تولید میکنند.

به این ترتیب نه تنها قویترین ویروسها هم نمیتوانند اطلاعات را از بین ببرند، بلکه سرعت کاری پردازندهها نیز به شدت افزایش مییابد. از سوی دیگر تلاش میشود تا ترانزیستورهایی از جنس ویروسهای مورد نظر تولید شوند. زیرا ترانزیستورها عامل تقویت ولتاژ در مدارهای الکترونیکی هستند و تقویت آنها یعنی افزایش سرعت کامپیوترها.

این ترانزیستورها تأثیر مهمی در تولید کامپیوترهای آینده دارند. درصورتی که بتوان ویروسهایی تولید و تکثیر کرد که در انتها و ابتدای ساختار خود از چسبندگی یا ترکیب با نیمه هادی طلا برخوردار شوند یا حتی روی پوسته آنها نیمه هادی مهمی چون زینک وجود داشته باشد، گام مهمی برای ساخت ترانزیستورهای قدرتمند برداشتهایم.

برای این منظور روشی وجود دارد که بر اساس آن، یک قطره آب از محلول زینک سولفور آغشته به ویروس روی یک صفحه از جنس سیلیسیوم که روی آن عنصر طلا قرار گرفته است، چکانده میشود. پس از آن، بخش ابتدایی و انتهایی ویروس به طلا میچسبد و کریستال نیمه هادی زینک روی پوسته ویروس قرار میگیرد. در مدت زمانی اندک، تمام ویروسهای تکثیر شده با عنصر طلا پیوند میخورند و ارتباط برقرار میکنند.

به این ترتیب در کوتاهترین زمان ممکن میتوان صدها هزار ترانزیستور قدرتمند ایجاد کرد و بر همین اساس هم پردازندههای پر سرعتی تولید نمود. زمانی که این نیمه هادیهای ترکیب شده با ویروس به وسیله الکترودهایی که در زیر آنها قرار دارند، به یک باتری متصل شده و الکتریسیته دریافت میکنند، میتوانند همچون یک ترانزیستور عمل کرده و باعث تقویت ولتاژ در مدار شوند.

از سوی دیگر از آنجایی که جریانهای ورودی به این نیمه هادیها هم قابل تنظیم و کنترل هستند، بنابراین جریان خروجی از آنها نیز قابل کنترل است. این ویروسها نه تنها در تولید نسل جدیدتر ترانزیستورها به کار گرفته خواهد شد، بلکه آنها توانایی ساخت ذرات کوانتوم را هم دارند. ذرات کوانتوم در واقع کریستالهای نیمه هادی هستند که قابلیت ذخیره کردن بسیاری از الکترونها را دارند.

کوانتومها بهترین مکان برای ذخیره اطلاعات کامپیوترهای ما هستند. از سوی دیگر درصورتی که بتوان کوانتومها و ویروسها را با یکدیگر پیوند داد میتوان آنها را به اندازه چند سانتی متر مربع در ساختار سخت افزاری کامپیوترهای آینده جای داد. بنابراین هر سانتی متر مربع از درایوهای ما میتوانند نزدیک به ۴٠ گیگا بایت اطلاعات را در خود ذخیره کنند.

انتخاب و شناخت این ویروسها از طریق آزمایش روی چند ویروس مختلف اتفاق نمیافتد؛ بلکه باید با استفاده از تغییرات ژنتیکی، ویروسهایی تولید کرد که توانایی ترکیب یا چسبندگی با دیگر مواد را داشته باشند.

بنابراین ویروسها فقط از طریق ترکیب با عناصر نیمه هادی استفاده شده در قطعات الکترونیکی میتوانند ادامه حیات بدهند و اینگونه است که

نه تنها از نفوذ دیگر ویروسها به داخل کامپیوتر جلوگیری میکنند؛ بلکه موجب قدرتمندتر شدن قطعات کامپیوتر هم شده و از همه مهمتر با افزایش قابلیتهای پردازندهها، موجب افزایش سرعت آنها میشود.

در واقع هنگامی که ویروس موردنظر برای انجام این پیوندها شناخته شد، باید آن را تغییر حالت داد و سپس تکثیر کرد و سپس این ویروس آماده استفاده در ساختار قطعات الکترونیکی کامپیوترهاست. یعنی نتیجه این کار نخست، تولید ترانزیستورهایی است که از نمونههای مشابه خود، صدها بار قویتر بوده و قدرت تقویت کنندگی بیشتری دارند.

اکنون با پیشرفتهایی که در این زمینه صورت گرفته است برای رسیدن به کامپیوترهای آینده، راه چندان طولانیای در پیش نیست. این روش الکترونیکی-ژنتیکی نه تنها نفوذ هر نوع ویروسی به کامپیوتر را غیرممکن میکند؛ بلکه سرعت پردازنده کامپیوتر را نیز به شدت افزایش داده و این امکان را میدهد تا بتوانیم حتی هزاران گیگا بایت اطلاعات را ذخیره کنیم، چیزی که اکنون فقط به یک آرزو شبیه است، به زودی امکانپذیر خواهد شد.

:: موضوعات مرتبط:

,

,

:: بازدید از این مطلب : 811

|

امتیاز مطلب : 19

|

تعداد امتیازدهندگان : 7

|

مجموع امتیاز : 7

تاریخ انتشار : پنج شنبه 12 خرداد 1390 |

نظرات ()

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

تاریخ انتشار : پنج شنبه 12 خرداد 1390 |

نظرات ()

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

در دنیای اینترنتی امروزه ، کاربران می توانند هر آنجه که مد نظر دارند را در جستجوگرهای قدرتمند موجود وارد کرده و سپس به هر آنچه که میخواهند دسترسی پیدا کنند . در منازلی که دارای کامپیوتر و خطوط اینترنتی می باشند اکثر کودکان نیز به سراغ دستگاه کامپیوتر رفته تا بتوانند هر آنچه را که دوست دارند کنکاش کرده و بیابند . یکی از معضلات همیشگی والدین مسئله فضاهای مخرب مجازی بوده که به شکل بسیار گسترده در تمام فضاهای اینتر نتی پخش شده و برای همگان در دسترس می باشد! اعتیاد به این گونه فضاهای مخرب و کاذب ، عکسها و تصاویر مبتذل و بی اساس ، می تواند آینده یک نسل را به خطر انداخته و آنها را به سمت انحطاط و نابودی سوق دهد !

کمپانی سازنده نرم افزار

Salfeld Child Control

یعنی کمپانیSalfeld با این کلمه که " به فرزندان خود نیز اجازه دهید " نسخه جدید از محصول خود را روانه بازار کرده است . می توان گفت که تمهیدات در نظر گرفته شده در این نرم افزار بی نظیر بوده و خیال والدین را به کل راحت کرده و موجبات آرامش خاطر آنها را مهیا کرده است. ابزار های طراحی شده در این نرم افزار امکان کنترل کامل و دقیق دسترسی کودکان به اینتر نت را برای والدین محیا کرده است! این نرم افزار قادر است تا گزارشی دقیق ، کامل و سریع از ، زمان اتصال به اینترنت ، فضاهای تحت وبگردی ، زمان اتصال و قطع اتصال اینترنتی و ... را ارائه دهد . همچنین قادر است تا با تنظیمات صورت گرفته از سوی والدین فقط روزهای خاصی را برای استفاده کودکان از اینترنت مجاز اعلام کند .فی*لتر نمودن سایت های از قبل تعیین شده توسط والدین و قطع دسترسی کامل فرزندان از این دسته سایت ها نیز یکی دیگر از امکانات این نرم افزار می باشد!!

به هر حال از جهتی به دلیل پیشرفت علوم کامپیوتری و اینتر نتی بهتر است تا کودکان ار همان سنین کم و پایین با علوم کامپیوتری آشنایی یافته و آنها را فراگیرند ! از طرف دیگر محیط های ضد اخلاقی فراوان منتشر شده در فضاهای مجازی یکی از خطر سازترین مغوله های موجود می باشد که می تواند آینده فرزندان را در معرض مخاطره قرار دهد . با بارگزاری

Salfeld Child Control

خیال خود را آُسوده کرده و به فرزندان خود نیز اجازه بهره وری درست از اینترنت و کامپیوتر را بدهد !

امکانات کلیدی نرم افزار :

- محدود کردن دسترسی کودکان به منابع و مراجع خاص

- قابلیت فی*لتراسیون کامل و بی عیب و نقص وب سایتهای مورد دار

- قابلیت تهیه و ارائه کامل گزارش از وب گردی ، دانلودها ، زمان های ورود و خروج از اینتر نت و ...

- قابلیت محدود اتصال به اینترنت فقط در روزها و ساعتهای خاصی از هفته

- فضای کاربری آسان و راحت

- و....

لیست جوایز کسب شده توسط نرم افزار:

قیمت: 39.90$

حجم MB 10.8

لینک دانلود لینک دانلود

- سرور سایت

لینک دانلود لینک دانلود

- Rapidshare

:: موضوعات مرتبط:

,

,

:: بازدید از این مطلب : 1035

|

امتیاز مطلب : 22

|

تعداد امتیازدهندگان : 6

|

مجموع امتیاز : 6

تاریخ انتشار : پنج شنبه 12 خرداد 1390 |

نظرات ()

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

SpyZooka برنامه ایست که علاوه بر آنکه باعث جلوگیری از آلوده شدن سیستم به بدافزارهایی مثل spyware, adware, hijackers و malware می شود بلکه این تضمین را می دهد که بصورت 100 درصد آنها را شناسایی و پاک کند. از آنجا که تیم پژوهشی SpyZooka دائماً در حال تحقیق و پژوهش در خصوص شناسایی برنامه های جاسوسی جدید است به همین خاطر این دست برنامه ها به محض ورود به سیستمتان در اولین فرصت شناسایی و پاک می شوند. SpyZooka تنها کمپانی در جهان است که به شما 100 درصد ضمانت می دهد همه برنامه های جاسوسی را از سیستمتان پاک کند در حالیکه نرم افزارهای مشابه دیگر در بهترین حالت تنها قادر به شناسایی و حذف 90 درصد از برنامه های جاسوسی از سیستمتان هستند.

در حالیکه در هر دقیقه سیل عظیمی از برنامه های جاسوسی وارد شبکه می شوند برای هیچ کمپانی مقدور نیست تا لیست تمام این بدافزارها را در پایگاه داده ای خود داشته باشند در صورتیکه داشتن جدیدترین اطلاعات برای شناسایی این برنامه های مخرب ضروریست اما دیتا بیس این کمپانی به جهت استفاده از آخرین و جدیدترین تکنولوژی و روشهای شناسایی spyware ها این قابلیت را به شما می دهد که از شر این برنامه های مخرب به محض ورود به سیستمتان راحت شوید بدون آنکه هزینه ای را متقبل شوید.

از آنجا که کامپیوتر شما ممکن است به راحتی به برنامه های مخربی چون adware, hijackers, keyloggers, unwanted toolbars, dialers و ... آلوده شود شما می توانید با فعال کردن SpyZooka's Spyguard از ورود این برنامه های مخرب به سیستمتان جلوگیری کنید.

خصوصیات برنامه:

- سازگاری کامل با اکثر مرورگرهای معتبر دنیا مانند Internet Explorer , Firefox , Opera ,Netscape و ...

- سازگاری کامل با تمام نسخه های مایکروسافت ویندوز

- شناسایی، حذف و ممانعت از ورود همه نوع بدافزار و جاسوس افزار خطرناک مانند spyware, adware, keyloggers, trojan horses, worms, malware, hijackers, dialers, unwanted toolbars, rootkits, rogue antispyware, botnets, unwanted browser plugins و تمامی برنامه های خطرناک دیگر

- وجود تنظیمات پیشرفته که بطور خودکار صورت می گیرد

- برخورداری از ربات پیشرفته که برای شناسایی برنامه های مخرب جدید مرتباً 100 میلیون صفحه وب را اسکن می کند

- وجود آپدیت روزانه جهت کامل کردن دیتا بیس برنامه و حفاظت از کامپیوترتان

- بعد از نصب این برنامه، سیستمتان از آلوده شدن به برنامه های مخرب جدید مصون می ماند

- پشتیبانی رایگان و نامحدود از خریداران این برنامه (مخصوص خریداران)

- چنانچه تا 60 روز پس از خرید این برنامه از عملکرد آن رضایت نداشته باشید تمام پولتان عودت داده می شود (مخصوص خریداران)

- کسب 5 جایزه از سوی سایتها و مراکز معتبر به جهت تولید نرم افزار برتر

حجم 3.38 MB

راهنمای دانلود از سایت راهنمای دانلود از سایت

لینک دانلود - سرور سایت لینک دانلود - سرور سایت

لینک دانلود - Rapidshare لینک دانلود - Rapidshare

:: موضوعات مرتبط:

,

,

:: بازدید از این مطلب : 914

|

امتیاز مطلب : 17

|

تعداد امتیازدهندگان : 6

|

مجموع امتیاز : 6

تاریخ انتشار : پنج شنبه 12 خرداد 1390 |

نظرات ()

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

حتما تجربه کرده اید که با قرار دادن سی دی نرم افزار خاصی یک برنامه بصورت خودکار اجرا شده و پنجره نصب نرم افزار یا پنجره استفاده از نرم افزار نمایش داده می شود. این به دلیل امکان سیستم عامل ویندوز XP برای اجرای خودکار برنامه ها از یک درایو (مثل سی دی ) است. اما اجرای خودکار برنامه ها همیشه هم مفید نیست و مثلا زمانی که شما صرفاً میخواهید فهرست فایلها موجود در درایو فوق را ببنید مزاحم است اما مهمترین ضرر آن میتواند اجرای ویروسها (یا تروجانها) و انتقال خودکار آنها از سی دی یا درایو فوق به کامپیوتر شما باشد. برخی از ویروسها و تروجانها از این امکان ویندوز سوء استفاده میکنند و در فلش دیسکی (یا همان کول دیسک یا USB drive) که به کامپیوتر آلوده متصل شده یا در هنگام نوشتن در سی دی نسخه ای از خود را بطوری منتقل میکنند که با قرار گرفتن در کامپیوتر دیگری بصورت خودکار اجرا شده و آنرا آلوده می کند. برخی از ویروسها حتی نسخه اجرای خودکار (autorun) را در پارتیشنهای مختلف هارددیسک هم قرار میدهند و عملا با باز کردن هر درایو ویروس امکان اجرای مجدد را دارد. برای جلوگیری از اجرای خودکار برنامه ها در ویندوز XP نسخه PRO یا Media center تغییرات زیر را انجام دهید.

1. دکمه Start را بزنید و از منوی Start گزینه Run را انتخاب کنید

2. در پنجره Run عبارت gpedit.msc را تایپ کنید و دکمه Enter را بزنید

3.پنجره Group Policy نمایش داده می شود. در سمت چپ و در زیر Computer Configuration آیتم Administrative Templates را باز کنید.

4. بعد از باز کردن آیتم Administrative Templates آیتم System را زیر مجموعه آن انتخاب کنید (فقط کلیک کنید تا رنگ آن عوض شود)

5. حالا در پنجره سمت راست فهرستی از تنظیمات نمایش داده می شود که در بین آنها گزینه Turn off Autoplay را انتخاب کنید ( دوبار کلیک کنید)

6.پس از دوبار کلیک بر Turn off Autoplay پنجره ای باز می شود در تب Setting از بین انتخابها گزینه Enabled را انتخاب کنید همچنین در قسمت پایین تر و فهرست باز شوی روبروی عبارت Turn off Autoplay on گزینه All drivers را انتخاب کنید و سپس OK را بزنید و پنجره Group Policy را هم ببنید.

اما در ویندوز XP نسخه Home Edtion استفاده از شیوه بالا امکان پذیر نیست و بایستی تغییرات در ریجستری انجام شود. البته در ایران عموما از ویندوز PRO استفاده می شود و اکثر کاربران میتوانند از همان شیوه بالا اجرای خودکار را غیر فعال کنند. کاربران ویندوز XP home میتوانند برای غیر فعال کردن اجرای خودکار تغییرات زیر را اعمال کنند.

1. در منوی Start گزینه Run را انتخاب کنید و در پنجره Run عبارت regedit را تایپ و سپس Enter را بزنید.

2.پس از اقدام بالا پنجره Registry Editor باز می شود در بخش سمت چپ پنجره گزینه HKEY_CURRENT_USER را باز کنید.

3.سپس از زیر شاخه HKEY_CURRENT_USER گزینه Software و سپس از زیر شاخه آن گزینه Microsoft را انتخاب کنید.

4. از زیر شاخه Microsoft گزینه Windows را انتخاب کنید و سپس در زیر شاخه آن نیز CurrentVersion و در زیر شاخه آن نیز گزینه Policies را انتخاب کنید و بعد Explorer را انتخاب کنید.

5.پس از انتخاب Explorer در سمت راست بر گزینه NoDriveTypeAutoRun دوبار کلیک کنید و در پنجره باز شده در زیر Value data عبارت ff را انتخاب کنید و سپس OK را بزنید و پنجره Registry Editor را هم ببندید.

اگر چه کمی پیچیده به نظر می رسد اما در صورتی که گام به گام حرکت کنید کار ساده ای خواهد بود. توجه داشته باشید که غیر فعال اجرای خودکار برای کسانی که از به کررات از سی دی یا فلش دیسکهای دوستان یا مشتریانشان استفاده می کنند (مثل مراکز خدماتی نشر یا چاپ) یک توصیه امنیتی جدی به حساب می آید.

:: موضوعات مرتبط:

,

,

:: بازدید از این مطلب : 822

|

امتیاز مطلب : 12

|

تعداد امتیازدهندگان : 6

|

مجموع امتیاز : 6

تاریخ انتشار : پنج شنبه 12 خرداد 1390 |

نظرات ()

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

منزل مسکوني شما درب و پنجره هايي دارد که اغلب هنگام شب و يا در مواقعي که به مسافرت مي رويد آنها را بسته و در شرايطي قفل هايي هم به آنها اضافه مي کنيد. يقينا" از يک کليد براي قفل همه دربها استفاده نمي کنيد و هرگز کليد ها را در اختيار افراد نا آشنا نخواهيد گذاشت. همچنين کليدها زير فرش يا کنار باغچه حياط مخفي نمي کنيد. پس چرا با رمز عبور خود (Password) اينگونه رفتار ميکنيد؟

براي دسترسي به سرويسهاي مختلف کامپيوتر و شبکه معمولآ براي شما رمزهاي عبور مختلفي در نظر گرفته مي شود و شما بايد همانند کليد دربهاي منزل از آنها محافظت کنيد. براي يک لحظه به کليد وردي منزل دقت کنيد، بدون شک از بقيه کليد ها پيچيده تر و گرانتر است، بنابراين بايد هنگام انتخاب رمز ورودي کامپيوتر خود موارد ايمني را بيشتر رعايت کنيد.

معمولآ شما مي توانيد password ورودي کامپيوتر خود را به هر اندازه که مي خواهيد پيچيده انتخاب کنيد، اما دقت داشته باشيد که بايد بتوانيد همواره به روشي آنرا بخاطر بياوريد. اين روش نبايد همانند گذاشتن کليد درب وردي منزل زير فرش جلوي درب يا کنار باغچه به گونه اي باشد که سارق به سادگي بتواند آنرا پيدا کند.

سارقان اينترنتي همانند سارقان منزل حرفه اي هستند بخصوص اگر با شما آشنايي داشته باشند. آنها با استفاده از تجاربي که دارند بسادگي گزينه هايي که مي تواند ورود آنها به کامپيوتر شما را ممکن سازد حدس مي زنند، بخصوص اگر با خصوصيات اخلاقي و زندگي شما آشنا باشند. حتي امروزه روشهايي مانند جابجايي حرف O با عدد صفر يا حرف S يا $ و ... براي همه سارقان شناخته شده و جزء اولين انتخابهاي آنها است.

فرض کنيد يک رمز عبور انتخاب مي کنيد و آن شامل 6 حرف، 4 عدد و 4 علامت است که همگي بصورت اتفاقي (random) انتخاب شده اند. آيا بنظر شما اين رمز مي تواند براي شما مفيد باشد؟ به احتمال زياد نه چرا که در اينصورت خود شما مجبور خواهيد بود براي به خاطر آوردن، آنرا جايي يادداشت کنيد و اين خطرناک ترين کارها است.

اگر مواردي که در زير به آنها اشاره مي شود را رعايت کنيد مي توانيد تقريبآ مطمئن باشيد که password کامپيوتر شما به اين راحتي ها توسط يک سارق قابل حدث زدن نخواهد بود :

1- رمز بايد به اندازه کافي قوي باشد. در اينجا قوي بودن به معناي طولاني بودن رمز مي باشد. هيچ اشکالي ندارد که حتي بيش از 14 حرف هم باشد. انتخاب يک جمله نه بصورتي که معمولآ آنرا مي نويسيم مي تواند گزينه مناسبي باشد.

2- رمز بايد يگانه باشد. گزينه هايي مانند 123 يا test يا letmein يا mydog و .. گزينه هايي آشنا براي همگان است، هرگز از آنها استفاده نکنيد. براي گرفتن ايده به سراغ مواردي برويد که به فکر هيچ کس نمي رسد، مثلآ نوع خاصي از يک مارماهي که در درياهاي سرد زندگي مي کند. راجع به اين مارماهي مطالعه کنيد و پس از شناخت آن در ارتباط با آن يک رمز انتخاب کنيد و راجع به آن با هيچکس صحبت نکنيد.

3- رمز بايد کاربردي باشد. کاربردي به اين معناي که بخاطر سپردن آن ممکن و ساده باشد. اين اتفاق بارها رخ داده که کاربر رمز را به گونه اي انتخاب مي کند که بعدها توانايي به ياد آوردن آنرا ندارد لذا مجبور مي شود آنرا جايي يادداشت کند.

4- رمز بايد طول عمر کوتاه داشته باشد. بازه زماني تعويض رمز کاملآ به نوع کاربري کامپيوتر و موقعيت شغلي شما دارد. اگر مسئوليت مهمي داريد و اطلاعات قيمتي در کامپيوتر خود نگه داري ميکنيد ترجيح بر آن است که در فاصله هاي کوتاه - مثلآ يک هفته - رمز خود را عوض کنيد اگر نه حداقل هر يکي دو ماه رمز عبور خود را بايد تغيير دهيد.

:: موضوعات مرتبط:

,

,

:: بازدید از این مطلب : 881

|

امتیاز مطلب : 12

|

تعداد امتیازدهندگان : 5

|

مجموع امتیاز : 5

تاریخ انتشار : پنج شنبه 12 خرداد 1390 |

نظرات ()

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

P شماره ایست که به هر کامپیوتر متصل به اینترنت داده میشود تا بتوان بهکمک آن شماره به آن کامپیوترها دسترسی داشت. این عدد برای کامپیوترهایی که حالت سرور دارند (مثلا سایتها) و نیز کامپیوترهای کلاینتی که معمولا به روشی غیر از شمارهگیری (Dial Up) به اینترنت وصل هستند، عددی ثابت و برای دیگران عددی متغیر است. مثلا هر بار که شما با شرکت ISP خود تماس گرفته و به اینترنت وصل میشوید، عددی جدید به شما نسبت داده میشود.

این عدد یک عدد ۳۲ بیتی (۴ بایتی) است و برای راحتی بهصورت زیر نوشته میشود:

xxx.xxx.xxx.xxx که منظور از xxx عددی بین ۰ تا ۲۵۵ است (البته بعضی شمارهها قابل استفاده نیست که بعدا علت را توضیح خواهم داد). مثلا ممکن است آدرس شما به صورت 195.219.176.69 باشد. حتی اسمهایی مثل www.yahoo.com که برای اتصال استفاده میکنید، در نهایت باید به یک IP تبدیل شود، تا شما سایت یاهو را ببینید.

در IP معمولا xxx اولی معنای خاصی دارد، که بعدا توضیح میدهم... فقط این را بگویم که اگر به روش Dial Up به اینترنت وصل شوید، معمولا عددی که به عنوان xxx اول میگیرید، مابین 192 تا 223 خواهد بود.این توضیح برای تشخیص کامپیوترهای کلاینت از سرور (حداقل در ایران) بسیار میتواند مفید باشد.

بعد از اتصال به اینترنت برای به دست آوردن IP خود، از دستور IPCONFIG در command prompt استفاده کنید.

------------------------------------------------------------

بدست اوردن ip دیگران بدون نیاز به برنامه:

اگر در چت روم با شخصی در حال چت کردن هستید از او بخواهید یک فایل(عکس) برای شما بفرستد در هنگام دانلود فایل به منوی start رفته و بر روی گزینه run کلیک کنید ودر کادر باز شده ( در ویندوزXP هستید cmd تایپ کنید ،در ویندوز 98 commandتایپ کنید ) یک صفحه داس مانند برای شما باز می شود که مانند دستور روبرو عمل کنیدc:>netstat -n

تایپ کنید می بینید در دو ردیف به شما تعدادی شماره نشان خواهد داد که در ردیف اول ip خود شماست ودر ردیف دوم ip طرف مقابل است . البته این هم گفته باشم که بعضی از آن شماره ها ip سایتها یست که باز کردیت . در بخش آموزش نرم افزارها روش های ساده تری را آموزش می دهم.

------------------------------------------------------------

بدست اوردن ip سایت:

برای بد ست اوردن ip سایت می توانیم در همان command prampt از دستور ping استفاده کنیم مانند مثال اگر بخواهیم ip سایت yahoo را پیدا کنیم مانند دستور زیر عمل می کنیم

C:>ping yahoo.com می بینید که براحتی ip سایت yahoo به شما نشان خواهد داد

*********************************************************

- Port

در ساده ترین تعریف، محلی است که دادهها وارد با خارج میشوند. در مبحث هک معمولا با پورتهای نرمافزاری سروکار داریم که به هر کدام عددی نسبت میدهیم. این اعداد بین ۱ و ۶۵۵۳۵ هستند. معمولا به یک سری از پورتها کار خاصی را نسبت میدهند و بقیه بهصورت پیشفرض برای استفاده شما هستند. پورتهای که فعال هستند، هرکدام توسط یک نرمافزار خاص مدیریت میشوند. مثلا پورت ۲۵ برای ارسال Email است، بنابراین باید توسط یک نرمافزار این کار انجام شود و این نرمافزار بر روی پورت ۲۵ منتظر (فالگوش) میماند. اینجا ممکن است شخصی از فلان نرمافزار و دیگری از بهمان نرمافزار استفاده کند ولی بههر حال پورت ۲۵ همیشه برای ارسال Email است.

------------------------------------------------------------

روش بدست اوردن پورتهای باز :

شما میتوانید با استفاده از ipeye و داشتن ip طرف مقابل پورتهای باز ان را پیدا کنیم ابتدا وارد cmd شده و مسیر ipeye را فعال کنید یعنی اینکه اگر ipeye درون درایوی :C وجود دارد ابتدا وارد درایو :C شده ودستور زیر را تایپ کنید. مثال میخواهیم پورتهای باز این ip 10.0.0.50 را بدست بیا وریم C:>ipeye 10.0.0.50 -syn -p 1 2000 این دستور از پرت ۱ تا ۲۰۰۰ را scan می کند وبه شما نشان می دهد که کدام پورت باز و کدام بسته است(ipeye در بخش دانلود وجود دارد)

:: موضوعات مرتبط:

,

,

:: بازدید از این مطلب : 975

|

امتیاز مطلب : 28

|

تعداد امتیازدهندگان : 9

|

مجموع امتیاز : 9

تاریخ انتشار : پنج شنبه 12 خرداد 1390 |

نظرات ()

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

هنگامی كه شما آدرس ایمیل خود را در بطور مستقیم بر روی سایت لینك می نمایید، نرم افزارهای Spam بصورت اتوماتیك این ایمیل ها را پیدا كرده و باعث ارسال Spam ها برای ایمیل شما می گردند. برای جلوگیری از این عمل در زیر تابعی قرار داده شده است كه با استفاه از آن می توانید جلوی این نوع نرم افزارها را بگیرید.

این تابع با استفاده از كد جاوا اسكریپت آدرسهای ایمیل شما را با یك لینك despamed جایگزین می نماید كه شامل سه قسمت كه براحتی آدرس ایمیل ها را تقلید می نماید:

1. آن با استفاده از رویداد Onclick در كد جاوا اسكریپت می نویسد. وقتی كاربر بر روی آن كلیك می نماید مقداری را كه بصورت جعلی در Href آن نوشته ایم با آدرس اصلی جایگزین می نماید.

2. @ با كد (@ جایگزین شده است كه هر دو معادل یكدیگرند. جایگزین شده است كه هر دو معادل یكدیگرند.

3. آن بعد از @ یك فاصله ای را به آدرس اضافه می نماید و با استفاده از CSS آنرا مخفی می نماید. توجه داشته باشید این CSS در صفحه بصورت مخفی در Style sheet قرار گرفته است. یعنی كد زیر :

.nospam { margin-right: -4px; }

تابع بدین صورت است:

|

function despam($email) {

$partA = substr($email,0, strpos($email,'@'));

$partB = substr($email,strpos($email,'@'));

$linkText = (func_num_args() == 2) ? func_get_arg(1) : $email;

$linkText = str_replace('@', '@ ', $linkText);

return ''.$linkText.'';

}

|

|

شما می توانید كد بالا را بصورت زیر فراخوانی نمایید:

كه نتیجه آن ایمیل آدرس خروجی زیر است:

شما می توانید آرگومان اضافی این تابع را حذف نمایید و آنرا بصورت زیر بنویسید:

نتیجه HTMl آن بدین صورت است:

:: موضوعات مرتبط:

,

,

:: بازدید از این مطلب : 948

|

امتیاز مطلب : 8

|

تعداد امتیازدهندگان : 3

|

مجموع امتیاز : 3

تاریخ انتشار : پنج شنبه 12 خرداد 1390 |

نظرات ()

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

خیلی وقت هست که موضوع امنیت تو وبلاگم وجود داره ولی تا حالا مطلبی در موردش نذاشته بودم. این هم اولین مطلب که در مورد عادات خوب امنیتیه که بهتره هر کسی به اونا عادت کنه.

چند عادت خوب امنیتی چند عادت خوب امنیتی

به نظر شما به منظور افزایش ایمن سازی و حفاظت مطلوب اطلاعات موجود بر روی یک کامپیوتر ، صرفا" می بایست در انتظار معجزه ای بود که از آستین نرم افزار و یا سخت افزار بیرون خواهد آمد ؟ ما به عنوان عوامل انسانی و افرادی که مشهور به کاربران کامپیوتر شده ایم ، چه نوع تغییری را در رفتار خود می بایست انجام داده تا ما هم سهمی در پیشگیری از فجایع اطلاعاتی را داشته باشیم ؟ آیا می بایست برخی عادات را ترک و برخی دیگر را ملکه ذهن خود نمائیم ؟ انسان عصر اطلاعات می بایست در کنار استفاده از فن آوری های متعدد ، سعی نماید که برخی عادات و حرکات پسندیده را برای خود اصل قرار داده و با تکرار مدوام آنان ، امکان و یا بهتر بگوئیم شانس خرابی اطلاعات و یا کامپیوتر را کاهش دهد .

چگونه می توان امکان دستیابی سایر افراد به اطلاعات موجود برروی یک کامپیوتر را به حداقل مقدار ممکن رساند؟ دستیابی به یک کامپیوتر به دو صورت فیزیکی و از راه دور ، امکان پذیر می باشد . شما می توانید بسادگی افرادی را که قادر به دستیابی فیزیکی به سیستم و کامپیوتر شما می باشند را شناسائی نمائید. ( مثلا" افراد خانواده و یا همکاران ) . آیا شناسائی افرادیکه می توانند از راه دور به سیستم شما متصل گردند ، نیز امری ساده است ؟ پاسخ سوال فوق ، منفی است و شناسائی افرادی که از راه دور به سیستم شما متصل می شوند ، بمراتب مشکل تر خواهد بود . اگر شما دارای یک کامپیوتر هستید و آن را به یک شبکه ( مثلا" اینترنت ) متصل نموده اید ، قطعا" در معرض تهدید و آسیب خواهید بود . استفاده کنندگان کامپیوتر و کاربران شبکه های کامپیوتری ( خصوصا" اینترنت ) ، می توانند با رعایت برخی نکات که می بایست به عادت تبدیل شوند ، ضریب مقاومت و ایمنی سیستم خود را افزایش دهند . در ادامه به برخی از این موارد اشاره می گردد :

· قفل نمودن کامپیوتر زمانی که از آن دور هستیم : حتی اگر صرفا" برای چند دقیقه کامپیوتر خود را ترک می کنید ، زمان کافی برای افراد دیگر به منظور آسیب رساندن به اطلاعات شما وجود خواهد داشت . شما با قفل نمودن کامپیوتر خود ، عرصه را برای افرادیکه با نشستن پشت کامپیوتر شما قصد دستیابی بدون محدودیت به تمامی اطلاعات شما را دارند ، تنگ خواهید کرد .

· قطع ارتباط با اینترنت زمانی که از آن استفاده نمی گردد . پیاده سازی فنآوری هائی نظیر DSL و مودم های کابلی این امکان را برای کاربران فراهم نموده است که همواره به اینترنت متصل و اصطلاحا" online باشند . این مزیت دارای چالش های امنیتی خاص خود نیز می باشد . باتوجه به این که شما بطور دائم به شبکه متصل می باشید ، مهاجمان و ویروس های کامپیوترهای فرصت بیشتری برای یافتن قربانیان خود خواهند داشت. در صورتی که کامپیوتر شما همواره به اینترنت متصل است . می بایست در زمانی که قصد استفاده از اینترنت را ندارید ، اتصال خود را غیر فعال نمائید . فرآیند غیرفعال نمودن اتصال به اینترنت به نوع ارتباط ایجاد شده ، بستگی دارد . مثلا" قطع خط تلفن ارتباطی ، خاموش نمودن کامپیوتر و یا مودم .

· بررسی تنظیمات امنیتی : اکثر نرم افزارها نظیر برنامه های مرورگر و یا پست الکترونیکی ، امکانات متنوعی را به منظور پیکربندی سفارشی متناسب با شرایط و خواسته استفاده کنندگان ، ارائه می نمایند . در برخی موارد همزمان با فعال نمودن برخی از گزینه ها از یکطرف امکان استفاده از سیستم راحت تر شده و از طرف دیگر ممکن است احتمال آسیب پذیری شما در مقابل حملات ، افزایش یابد. در این رابطه لازم است تنظیمات امنیتی موجود در نرم افزار را بررسی نموده و گزینه هائی را انتخاب نمائید که علاوه بر تامین نیاز شما ، آسیب پذیری سیستم شما در مقابل حملات را افزایش ندهد . در صورتی که یک Patch و یا نسخه جدیدی از یک نرم افزار را بر روی سیستم خود نصب می نمائید که ممکن است تغییراتی را در تنظیمات انجام شده ، اعمال نماید ، می بایست بررسی مجدد در خصوص تنظیمات امنیتی را انجام تا این اطمینان حاصل گردد که سیستم دارای شرایط مناسب و مقاوم در مقابل تهدیدات است .

به منظور افزایش مقاومت سیستم در مقابل خرابی و از دست دادن اطلاعات ، می بایست به ابعاد دیگری نیز توجه داشت . برخی مواقع تهدید اطلاعات و در معرض آسیب قرار گرفتن آنان از جانب افراد نبوده و این موضوع به عوامل طبیعی و فنی دیگری بستگی دارد. با اینکه روشی برای کنترل و یا پیشگیری قطعی این نوع از حوادث وجود ندارد ولی می توان با رعایت برخی نکات میزان خرابی را کاهش داد :

· حفاظت کامپیوتر در مقابل نوسانات جریان برق : در صورت وجود نوسانات شدید برق ، می بایست کامپیوتر را خاموش و کابل های آن را از پریز مربوطه جدا نمود . با اینکه برخی از منابع تغذیه ، امکان حفاظت سیستم در مقابل نوسانات برق را افزایش می دهند ، ولی آنان به تنهائی به منظور حفاظت سیستم در مقابل نوسانات جریان برق کافی نبوده و می توان در این رابطه از محصولاتی دیگر نظیر ups در زمان ایجاد نوسانات برق و یا قطع برق ، استفاده نمود .

· backup گرفتن از داده ها : صرفنظر از این که شما خود را در مقابل مسائل ایمنی محافظت نموده باشید ، همواره احتمال بروز حوادثی وجود خواهد داشت که باعث از دست دادن اطلاعات می گردد . شما ممکن است حداقل دارای یک مورد تجربه باشید که در آن یک و یا چندین فایل خود را در اثر بروز حادثه ای از دست داده باشید (مثلا" توسط عملکرد یک کرم و یا ویروس ، یک حادثه طبیعی و یا یک مشکل خاص که در سخت افزار سیستم ایجاد شده باشد) . تهیه منظم فایل backup بر روی یک CD و یا شبکه ، نگرانی های احتمالی را کاهش خواهد داد . تشخیص این که در چه مقاطع زمانی و به چه صورت از اطلاعات backup گرفته شود یک تصمیم شخصی است . در صورتی که شما بطور دائم در حال افزودن و یا تغییر داده های موجود بر روی کامپیوتر می باشید ، می توان عملیات backup را با فرکانس بیشتر و در محدوده زمانی کوتاهتری ، تکرار نمود .

:: موضوعات مرتبط:

,

,

:: بازدید از این مطلب : 1026

|

امتیاز مطلب : 18

|

تعداد امتیازدهندگان : 4

|

مجموع امتیاز : 4

تاریخ انتشار : پنج شنبه 12 خرداد 1390 |

نظرات ()

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

1- هیچ چیز را بدون دلیل قبول نکنید.مدتی را صرف آموختن در مورد امنیت سیستم خود کنید.

۲- از یک آنتی ویروس قابل اعتماد استفاده کنید.آنتی ویروسی را انتخاب کنید که کارنامه قابل قبولی داشته باشد.AV-Test.org و TuV معتبرترین آزمایشگاه های مستقلی هستند که در زمینه آنتی ویروس ها فعالیت می کنند.

۳- از یک دیواره آتش (Firewall) قابل اطمینان استفاده کنید.نقدهای مستقل بهترین راهنمایی برای شماست.برخی سیستم های عامل با یک دیواره آتش عرضه می شوند که فقط ترافیک ورودی اطلاعات را کنترل می کنند.از دیواره آتشی استفاده کنید که هر دو سمت انتقال اطلاعات به شبکه اینترنت را کنترل کند.

۴- ایمیل هایی را که از طرف منابع نامشخص یا غیرقابل اعتماد برای شما فرستاده می شوند را باز نکنید.بسیاری از ویروس ها از طریق پیام های ایمیل گسترش می یابند در نتیجه اگر هرگونه شک و بدگمانی دارید از فرستنده بخواهید هویت خودش را مشخص کند.

۵- پیوست ایمیل های رسیده با موضوعات مشکوک و یا غیرقابل انتظار را باز نکنید.در صورتی که می خواهید آنها را باز کنید، ابتدا آنها را بر روی هارد دیسک ذخیره کنید و سپس با یک برنامه آنتی ویروس بروز شده کنترل کنید.

۶- ایمیل های ناخواسته را بدون اینکه باز کنید ، پاک کنید.آنها را برای فرستنده شان بازگشت ندهید و همچنین به آنها جواب ندهید.اینگونه از پیام ها را در اصطلاح هرزنامه (Spam) می نامند ، در غیر اینصورت آدرس ایمیل شما به عنوان یک آدرس معتبر در فهرست آنها ثبت شده و پس از آن شاهد هجوم ایمیل های نامطلوب و ناخواسته خواهید بود.

۷- برخی نرم افزارها بصورت بالقوه خطرناک هستند و در صورتی که نصب آنها ضرورتی ندارد ، باید از نصب شان خودداری کرد.برای مثال می توان از نرم افزارهای کنترل کامپیوتر از راه دور ، برنامه های اشتراک فایل نام برد.

۸- سیستم و نرم افزارهایتان را در اسرع وقت بروزرسانی کنید.برخی سیستم های عامل و برنامه ها می توانند بصورت خودکار بروزرسانی شوند.از این امکان بصورت کامل استفاده کنید.استفاده نکردن از بسته های اصلاحی می تواند سیستم عامل شما را در برابر خطراتی که اصلاح پذیر هستند آسیب پذیر نماید.

۹- هیچ فایلی رو بر روی کامپیوتر خود کپی نکنید مگر اینکه از پاک بودن خود فایل و منبع آن مطمئن باشید.از بی خطر بودن فایلی که قصد کپی کردنش را دارید در همان محل اولیه با کمک یک آنتی ویروس مطمئن شوید.

۱۰- از اطلاعات شخصی مهمتان (اسناد،نامه ها ، تصاویر و غیره) نسخه پشتیبان تهیه کنید.آنها را بر روی حافظه های قابل انتقال مانند CD یا DVD ذخیره کنید و آرشیو فایلهایتان را در بیشتر از یک کامپیوتر نگه دارید.

:: موضوعات مرتبط:

,

,

:: بازدید از این مطلب : 975

|

امتیاز مطلب : 33

|

تعداد امتیازدهندگان : 8

|

مجموع امتیاز : 8

تاریخ انتشار : پنج شنبه 12 خرداد 1390 |

نظرات ()

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

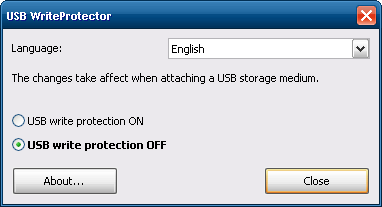

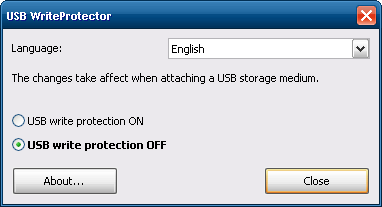

همانطوری که آگاهی دارید ، امروزه حافظه های همراه یا همان فلش دیسک ها (Flash Disk) بخاطر داشتن حجم و قیمت مناسب و کارایی بالا بسیار در بین افراد شایع شده است ، اما مسلم در کنار این همه حسن معایبی نیز وجود دارد از جمله اینکه بسیاری از فلش دیسک ها بعنوان منبعی از ویروس و سایر Malware ها شناخته می شوند و همین امر باعث می شود که هر کامپیوتری که با این مموری کارت ها در ارتباط است ، جان سالم بدر نبرد . اگر نگران امنیت فلش مموریهای خود می باشید و یا از اینکه دیگران از شما گله می کنند که بخاطر اتصال فلش دیسکشان با رایانه شما اکوسیستمی از ویروس در مموری شان بوجود آمده است به شما پیشنهاد می کنم که بوسیله ی این نرم افزار ایراد را از ریشه ، ریشه کن کنید. این نرم افزار که نیازی به نصب نیز ندارد ، وظیفه ی این عمل را بر عهده می گیرد که بخش Write یو اس بی شما را غیر فعال می کند. بنابراین دیگر تا زمانی که Usb شما تحت حفاظت این برنامه باشد ، هیچ ویروس و یا فایل مخربی درون فلش دیسک شما جای نمی گیرد . البته این موضوع را نیز باید در نظر گرفت که با فعال بودن این برنامه شما قادر نخواهید بود که درون فلش دیسک تان هیچ فایل دیگری نیز بریزید ، اما مسلماً زیاد با این مورد روبرو خواهید شد که فقط قصد دارید تا از یک فلش دیسک فایلی را بگیرد که در این صورت می توانید از این برنامه که بسیار سریع و هم ساده فعال یا غیر فعال می شود ، استفاده کنید.

در یک کلام : با فعال کردن این برنامه دیگر بطور کلی بخش Write یا همان نوشتن USB رایانه شما غیر فعال می شود ، بنابراین هر نوع فلش دیسکی را که به رایانه متصل کنید ، از دست ویروس ها جان سالم بدر خواهد برد.

استفاده از این برنامه بسیار ساده است فقط لازم است که برنامه را اجرا کرده و Usb Write Protection On را فعال کنید . مسلماً برای غیر فعال کردن این برنامه باید Usb Write Protection Off را انتخاب کرد.

برای دانلود این برنامه که بسیار کم حجم نیز می باشد به بخش ادامه مطلب مراجعه کنید.

دانلود با حجم ۲۰۰ کیلوبایت

+ نوشته شده در پنجشنبه بیست و ششم دی 1387ساعت 9:58 توسط شهریاری | آرشیو نظرات

انتخاب یک ویروس کش خوب برای رایانه از جمله مسائل بسیار مهم و حیاتی می باشد، شاید برای شما خیلی سخت باشد که با توجه به تبلیغات وسیع برنامه ها انتخاب کنید چه آنتی ویروسی را بروی رایانه خود نصب بکنید، اما ما برای آسان کردن اینکار آخرین رتبه بندی آنتی ویروسی ها را به شما می دهیم شما دیگر می توانید خود انتخاب کنید که کدام آنتی ویروس را نصب نمایید. (دیدن رتبه بندی در قسمت ادامه مطلب)

اطلاعات برگرفته از سایت: wwwtoptenreviews.com

+ نوشته شده در پنجشنبه بیست و ششم دی 1387ساعت 0:8 توسط شهریاری | آرشیو نظرات

تصمیم گرفتم که براتون رتبه بندی دیواره آتشین (Firewall) را برای مشاهده قرار بدهم، دیواره آتش از جمله مهمترین کارهایی که انجام می دهد جلوگیری از هک شدن یا نفوذ افراد به رایانه شما است ، دیدن این رتبه بندی در انتخاب یک فایروال خوب بسیار به شما کمک خواهد کرد. (دیدن رتبه بندی در بخش ادامه متن…)

برگرفته از سایت : www.toptenreviews.com

+ نوشته شده در پنجشنبه بیست و ششم دی 1387ساعت 0:7 توسط شهریاری | آرشیو نظرات

در این بخش نسخه ی پی دی اف کتاب “راهنمای تصویری استفاده از گوگل برای هکرها” را در اختیار شما قرار می دهیم. این کتاب که به همت آقای محمد بشیری تهیه شده است، یک نسخه ی آموزشی بسیار زیبا و مناسب است که به صورت کاملا تصویری تهیه شده است. کتاب مزبور 9.29MB حجم دارد و علاقه مندان می توانند آن را از لینک انتهایی این پست، دانلود کنند.

فهرست کتاب مزبور به شرح زیر است:

فصل اول:

- شروع کار با گوگل

- تکنیک های پایه جستجو در گوگل

- جستجوی عبارت در گوگل

- جستجوی ترکیبی در گوگل

- عملگر AND یا +

- عملگر OR یا |

- عملگر پرانتز

- عملگر NOT یا -

فصل دوم:

- عملگرهای پیشرفته در گوگل

- جستجو در یک سایت خاص یا حوزه

- عملگر File Type

- عملگر Link

- عملگر Cache

- عملگر Intitle

- عملگر all intitle

- عملگر inurl

- عملگر intext

- عملگر allintext

- عملگر inanchor

- عملگرdaterange

- …

فصل سوم:

- کار با cache در گوگل

- استفاده از گوگل به عنوان سرور پروکسی

- لیست دایرکتوری ها directory list

- پیدا کردن لیست های دایرکتوری از طریق گوگل

- به دست آوردن لیست دایرکتوری های خاص

- پیدا کردن فایل های خاص

- تکنیک های پیمایش در لیست دایرکتوری ها

- و …

فصل چهارم:

- یافتن نام های کاربری یا usernames

- یافتن کلمات عبور یا passwords

- جستجو برای اطلاعات مالی و حسابداری

- جستجو برای اطلاعات حساس دیگر

- هک پایگاه داده ها از طریق گوگل

فصل پنجم:

- 9 نوع جستجوی امنیتی ساده

- …

فصل ششم:

- یافتن محل اکسپلویت ها

- یافتن محل سایت های دارای اکسپلویت های عمومی

- یافتن اکسپلویت ها از طریق کدهای رشته ای رایج

- یافتن محل آسیب پذیری روی اهداف

فصل هفتم:

- امکانات و سرویس های دیگر گوگل

- Alerts

- Local

- Answers local

- map

- blog search

- book search

- mobile search

- و …

این نسخه را می توانید از لینک زیر دانلود کنید:

راهنمای تصویری استفاده از گوگل برای هکرها - دانلود

:: موضوعات مرتبط:

,

,

:: بازدید از این مطلب : 1148

|

امتیاز مطلب : 23

|

تعداد امتیازدهندگان : 9

|

مجموع امتیاز : 9

تاریخ انتشار : پنج شنبه 12 خرداد 1390 |

نظرات ()

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

اگر شما نگران این هستید که ویروس (Virus) ، کرم (Worm) و یا سایر برنامه های بد اندیش وارد سیستم شما شوند. تنها ۳ راه وجود دارد تا شما با پیروی از آنها یک مرورگر اینترنت ایمن را داشته باشید. حال هر چه شما بیشتر برای امنیت رایانه خود اهمیت قائل هستید می توانید با بکار بردن این قوانین امنیت رایانه خود را تا میزان بسیار زیادی تضمین کنید . قوانین بسیار ساده هستند اما با این حال می بینیم که بسیاری از افراد خواه یا نا خواه قوانین را زیر پا گذاشته و هنگامی که رایانه شان با ویروس یا کرم خطرناکی روبرو شد ، تعجب می کنند که چگونه این اتفاق برای رایانه شان رخ داده است.

این قوانین را بکار برید و نگران نباشید چون قبل از اینکه مشکلی برای شما پیش بیاید قوانین مورد نیاز را برای شما بیان کرده ایم.

حال بهتر است برای دیدن این ۳ قانون طلائی ، به ادامه مطلب مراجعه کنید.

قانون طلائی اول - استفاده از اینترنت اکسپلورر(IE) را رها کنید و به کاربران فایرفاکس(Firefox) یا اپرا(Opera) بپیوندید.

اینترنت اکسپلورر یک مرورگر امن نیست چون سراسر از سوراخ های امنیتی می باشد. درست هست که اینترنت اکسپلورر ۷ ایمن تر از مدلهای قبلی خود هست اما با این وجود ایمن تر از فایرفاکس نیست.

هنگامی که پچ امنیتی اینترنت اکسپلورر عرضه شد ، مایکروسافت بخاطر اینکه پچ را در موقع زمانی مناسب عرضه نکرده بود ، رسوا شد. بر طبق روزنامه ی واشنگتن پست ، اینترنت اکسپلورر برای ۲۸۴ روز از سال ۲۰۰۶ سراسر از باگ های امنیتی پرعیب بوده است [منبع] . این مقاله تا ۹ روز برای مقایسه موزیلا فایرفاکس (Mozila Firefox) با اینترنت اکسپلورر(IE) ادامه داشت .

اگر باز هم دلایل گفته شده شما را به اینکه اینترنت اکسپلورر یک انتخاب اشتباه هست ، قانع نکرده ، پیشنهاد می کنم که گذری به ویکی پدیا بندازید تا متقاعد شوید:

http://en.wikipedia.org/wiki/Criticism_of_Internet_Explorer

البته درست هست که دل کندن از یک مرورگر و پیوستن به مرورگر دیگر کمی سخت هست اما یک تغییر ، شاید ارزش خیلی بیشتری نسبت به آنچه دارید ، داشته باشد.

قانون اول به شما گفته شد ، بنابراین در صورتی که مایل هستید که اینترنتی امن را تجربه کنید از اینترنت اکسپلورر استفاده نکنید.

قانون طلائی دوم - از هیچ تولباری استفاده نکنید.

وقتی می گویم هیچ تولباری (Toolbar) ، منظورمان همه تولبارهاست ، تفاوتی ندارد اگر این تولبار از گوگل ، مایکروسافت ، یاهو ، سیمانتک یا هر جای دیگر باشد. تا الان من به شخصه به هیچ تولباری به طور مطلق و لازم نیاز نداشتم و نه تنها یک تولبار نتوانسته یک نیاز اساسی را برآورده کند بلکه در پشت پرده تولبارها دروازه ی دیگری را می گشایند تا چیزهای مخرب دیگری وارد کامپیوتر شما شود.

حال این روش را تصور کنید که شما داخل یک خانه هستید و بیرون از خانه از زنبور عسل پر هست . شما قصد دارید تا هیچ زنبوری وارد خانه ی شما نشود ، بنابراین سعی می کنید تا هیچ در و یا پنجره ای از خانه را نگشایید ، برای هر تولباری که نصب می شود شما یک پنجره ی این خانه را می گشایید.

اهمیتی ندارد که چقدر یک تولبار مفید است چون اینکار قابل مقایسه نیست با ریسک امنیتی بزرگی که شما با نصب هر تولباری امتحان می کنید.

بنابراین برای امتحان یک اینترنت ایمن ، هیچ تولباری نیز نصب نکنید.

قانون طلائی سوم - از برنامه های اشتراک فایل (File Sharing) همچون Limewire ، Kazaa ، Shareaza ، Edonkey ، Emule ، Bearshare و… استفاده نکنید.

محتوا و فایلهای اشتراک گذاشته شده بروی اینگونه برنامه ها از چیزهای مخرب پر شده اند . بخاطر دارم که از هر ۱۰ فایل گرفته شده از اینگونه برنامه ها یکی از آنها ویروس یا کرم و یا جاسوس بوده اند . بله درسته ، این بسیار جالب هست که شما بتوانید آهنگ های جدید یا برنامه های جدید و یا چیزهای دیگر را به صورت کامل رایگان دانلود کنید ، اما فکر کنید که وقتی به امنیت کامپیوترتان می رسید با اینکار شما در حال بازی کردن با یک اسلحه ی پر هستید.

در حقیقت من بر این باورم که مردم درک می کنند که برنامه های اشتراک فایل یک ریسک بزرگ برای ورود ویروس ها و کرمها هستند ، اما با این وجود هنگامی که رایانه ی آنها دچار یک ویروس یا کرم خطرناک می شود ، آنها گیج می شوند و از خود می پرسند که چگونه این ویروس وارد رایانه آنها شده است.

این مسئله که شما در روز چقدر کامپیوترتان را از ویروس ها اسکن می کنید یا اینکه چقدر فایروال رایانه شما قدرتمند است ، اهمیتی ندارد. بلکه شما با استفاده از اینگونه برنامه ها در حقیقت در رایانه تان یک خط از آتش قرار می دهید که راه ورود ویروس ها ، کرم ها و … هستند.

پس بنابراین برای تجربه یک اینترنت ایمن از برنام های اشتراک فایل هم استفاده نکنید.

البته این سه قانون گفته شده مربوط به داشتن یک مرورگر ایمن می باشد ، اما چون بخش بیشتری از یک استفاده ی ما مربوط به کار کردن با مرورگرها می باشد ، بنابراین می توانید با رعایت این سه قانون امنیت اینترنت خود را به میزان بسیار زیادی تضمین کنید.

:: موضوعات مرتبط:

,

,

:: بازدید از این مطلب : 976

|

امتیاز مطلب : 37

|

تعداد امتیازدهندگان : 11

|

مجموع امتیاز : 11

تاریخ انتشار : پنج شنبه 12 خرداد 1390 |

نظرات ()

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

ویروسها دیگر به تنهایی در دنیای بزرگ کامپیوتر سفر نمی کنند. Malware ها هم وارد شده اند. Malware مجموعه ای از برنامه های بدخواهانه ویروسی است که بطور پایدار با قانون شکنی ویرانگر ، کاربران اینترنت را تهدید می کند.

Malware عنوان جمعی برای شرح برنامه های بدخواهانه است، این برنامه ها شامل ویروسها، Trojans ، Spayware ، Adware ، Rootkits ، Netbots ، Backdoors ، Key-Loggers ، Fraudulent dialer و غیره می باشد. بعضی ها هم شامل Phishing ، Pharming می باشند. با این وجود آیا پرسه زدن در اینترنت امنیت دارد؟

Anti-Malware Toolkit نرم افزاری است که بطور خودکار تمامی برنامه های مورد نیاز یک کاربر را برای مبارزه با Malware ها را دانلود کرده و کامپیوترتان را به بهترین نقطه عملکردش باز می گرداند.

بوسیله ی این برنامه ی بسیار کم حجم و رایگان ، برنامه هایی همچون CCleaner , Spybot S&D , Hijack و… دانلود می شوند که همگی در بهبود وضعیت رایانه ی شما و نابودی برنامه های بد خواه رایانه تان موثر خواهند بود ، علاوه بر این ، برنامه Anti-Malware Toolkit به شما اجازه ی انتخاب برنامه های مورد نظر را داده و شما هر برنامه ای که مایل هستید را می توانید به برنامه های دانلودی اضافه کنید. بعد از این توصیفات فرصت را از دست ندهید …..

دانلود در بخش ادامه مطلب…..

برای اجرای این نرم افزار کم حجم باید به اینترنت متصل شده سپس بروی گزینه ی Download کلیک کرده و بعد از آن منتظر دانلود برنامه های مورد نظر شوید.

بخشی از مطالب بالا برگرفته از مصاحبه اختصاصی سنجای کتکار - مدیر فنی شرکت Quick Heal با مجله ی Chip می باشد.

دانلود نسخه ی اصلی (exe) حجم: ۴۰۰ کیلوبایت

دانلود نسخه ی قابل حمل (zip)

حجم: ۶۰ کیلوبایت

:: موضوعات مرتبط:

,

,

:: بازدید از این مطلب : 1126

|

امتیاز مطلب : 15

|

تعداد امتیازدهندگان : 7

|

مجموع امتیاز : 7

تاریخ انتشار : پنج شنبه 12 خرداد 1390 |

نظرات ()

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

كوكي عبارت است از يك پيغام كه سرور به مرورگر ( Browser ) شما مي فرستد. مرورگر شما اين پيغام را در يك فايل متني ( Text ) ذخيره مي كند. پس از آن هر بار كه كه شما به آن سرور مراجعه مي كنيد ( يعني يك صفحه از وب سايتي را كه روي آن سرور قرار دارد باز مي كنيد. ) يا به عبارت ديگر هر بار كه مرورگر شما (مثلاً اينترنت اكسپلورر ) در خواست يك صفحه از آن سرور مي كند اين پيغام را به آن سرور باز مي گرداند.

هدف اصلي كوكي ها شناسايي كاربران است تا تنظيماتي را كه كاربر بنا بر سليقه خود دفعة قبل روي يك وب سايت مثلاً ياهو انجام داده اكنون هم بتواند صفحه را با همان تنظيمات دفعه قبل برايش باز كند. براي مثال فرض كنيد در htmail يك ايميل درست كرده ايد و اكنون بعد از چند روز دوباره وارد سايت htmail مي شويد تا با وارد كردن ID (يا شناسه ) و پسورد وارد ايميل خود شويد و مشاهده مي كنيد كه با باز شدن صفحه ID شما از قبل نوشته شده است يا حتي اگر از قبل اين امكان را ايجاد كرده باشيد پسورد شما هم وارد شده فقط كافيست اينتر را بزنيد و وارد ايميل خود شويد. و زمانيكه در گوگل زبان خود را انتخاب مي كنيد و دفعه بعد كه وارد گوگل مي شويد و زبان مورد نظر شما به طور اتوماتيك انتخاب شده است همه اين كارها و بسياري از كارهاي ديگر اينچنيني بوسيله كوكي ها انجام مي شود در حقيقت از طريق كوكي ها سرور وب صفحات را مطابق عادت و سليقه شما باز مي كند و به اين طريق در وقت و حوصله شما صرفه جويي مي شود.

مشکلات کوکی ها :

كوكي ها مكانيزم كاملي براي شناسايي نيستند، ولي كارهايي را ممكن مي سازند كه شايد بدون آنها انجام همين كارهاي ساده غير ممكن بود. در اينجا به بررسي چند مشكل كه از كارايي كوكي ها مي كاهد مي پردازيم.

افراد معمولاً از كامپيوتر ها به طور مشترك استفاده مي كنند

هر كامپيوتري كه در يك مكان عمومي مانند محل كار يا حتي در خانه معمولاً به طور اشتراكي چند نفر از آن استفاده مي كنند. و چندين نفر در زمان هاي مختلف بوسيله اين كامپيوتر به اينترنت متصل مي شوند. كوكي ها نمي توانند نياز همه آنها را همزمان برآورده كنند. فرض كنيد از يك مكان عمومي مانند يك كافي نت در حال خريد از يك فروشگاه اينترنتي هستيد. اين فروشگاه اينترنتي روي كامپيوتري كه از آن براي خريد استفاده مي كنيد يك كوكي قرار مي دهد تا اگر بار ديگر وارد اين فروشگاه اينترنتي شديد حساب شما را استفاده كند. فروشگاههاي اينترنتي معمولاً در اين زمينه بسيار هشدار مي دهند. يا فرض كنيد كه شما با استفاده از كامپيوتر شخصي همسرتان از فروشگاه اينترنتي آمازون خريد كرده ايد و حال اگر همسرتان بعد از شما براي خريد وارد آمازون شود فقط با يك كليك مي تواند خريد كند البته با حساب شما!

در يك كامپيوتر با سيستم عاملي مانند ويندوز NT يا يونيكس كه حسابها به طور مناسب و درست در اختيار كاربران قرار مي گيرند كمتر اين مشكلات پديد مي آيند.

اگر كوكي ها پاك شوند

اگر شما با مرورگر خود ( مانند اينترنت اكسپلورر ) مشكل داريد. و از شركت پشتيباني كنندة اين مرورگر كمك بخواهيد ممكن است اولين چيزي كه به شما بگويند تا انجام دهيد پاك كردن temporary Internet files يا همان فايلهاي موقت اينترنتي در شاخه ويندوز باشد. زمانيكه اين كار را مي كنيد تمام كوكي ها را از دست مي دهيد و اگر سايتي را كه قبلاً بازديد كرده ايد بعد از اين عمل دوباره بازديد كنيد آن سايت شما را به عنوان يك كاربر جديد فرض خواهد كرد و براي شما يك كوكي جديد مي فرستد. و به همين علت است كه بعضي از سايتها از شما مي خواهند كه در آنها ثبت نام كنيد ( يا اصطلاحاً رجيستر شويد. ) جون اگر با يك كلمه كاربري ( User Name ) و يك كلمه عبور ( Password ) شما مي توانيد وارد حوزه شخصي خود در آن سايت شويد حتي اگر فايل كوكي را از دست داده باشيد.

چندين كامپيوتر

افراد زيادي در روز از بيش از يك كامپيوتر براي دستيابي به اينترنت استفاده مي كنند. به عنوان مثال اگر شما يك كامپيوتر در محل كار و يك كامپيوتر در خانه و يك لپ تاپ براي خارج از اين دو محل استفاده مي كنيد براي هر كامپيوتري كه با آن به يك وب سايت متصل مي شويد كوكي هاي جداگانه براي هر كامپيوتر ارسال مي شود و اين سبب مي شود كه تنظيمات خود را براي هر كامپيوتر به طور جداگانه انجام دهيد كه خسته كننده است.

حل مشكلات مذكور احتمالاً به همين سادگي ها هم نيست مگر اينكه از كاربر خواسته شود در سايت مذكور ثبت نام كند.

:: موضوعات مرتبط:

,

,

:: بازدید از این مطلب : 1690

|

امتیاز مطلب : 21

|

تعداد امتیازدهندگان : 7

|

مجموع امتیاز : 7

تاریخ انتشار : پنج شنبه 12 خرداد 1390 |

نظرات ()

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

ضد ويروس قدرتمند و مطرح BitDefender يکي از محبوب ترين و قدرتمندترين نرم افزارهاي امنيتي و ضد ويروس دنيا و محصولي از کمپاني SoftWin است که در چند سال اخير طرفدار بسياري را گرد خود آورده است. شهرت اين ضد ويروس در نسخه هاي اخير عرضه شده در سرعت بسيار بالا در يافتن ويروس ها و همچنين مصرف کم منابع سخت افزاري سيستم و حافظه ي اصلي و همچنين قابليت آپديت بالا بوده است !

به تازگي کمپاني SoftWin علاوه بر عرضه ي جديد ترين نسخه ي اين ويروس کش برتر يعني BitDefender AntiVirus 10.0 خود همراه با ويژگي هاي متفاوت و جديد، اقدام به عرضه ي نسخه ي 10 از بسته ي امنيتي بسيار قدرتمند خود يعني BitDefender Internet Security 10 نيز به طور همزمان نموده که خبر خوشايندي براي هواداران اين ضد ويروس قدرتمند است که تمامي نيازهاي امنيتي يک سيستم را مي تواند رفع نمايد ! در ادامه با ويژگي هاي برتر و بخش هاي متفاوت نسخه ي 10 از بسته ي امينيتي قدرتمند BitDefender بيشتر آشنا مي شويم :

Antivirus - نسخه ي 10ضد ويروس قدرتمند BitDefender که قابليت پيدا کردن و نابودي انواع ويروس ها را با استفاده از جديدترين تکنولوژي هاي شناخت ويروس و تامين امنيتت سيستم را داراست .

قابليت Proactive Detection - سود بري از فن آوري B-HAVE که مخفف عبارت Behavioral Heuristic Analyzer in Virtual Environments است و به با آناليز رفتار ويروس ها در محيط مجازي قادر به شناخت رفتار مشکوک فايلها و ويروس هاي ناشناس و جديد است !

قابليت Permanent Antivirus Protection - پشتيباني سيستم و مراقبت از تمامي فايلها و فعاليت هاي سيستم به طور زنده با حداقل مصرف حافظه CPU و RAM .

ويژگي جديد Rootkit Detection and Removal ! : قابليت جديد ويروس کش BitDefender که يک ماژول جديد در آن مخصوص پيدا کردن Rootkit ها و حذف ان ها از سيستم گنجانده شده است . RootKit ها نرم افزار ها و فايلهاي ناشناسي هستندن که با نصب در سيستم قرباني کنترل آن را در حالي به طور کامل مخفي هستند به دست کارفرماي خود مي دهند !

ويژگي جديد Web Scanning ! : ديگر با خيال آسوده مي توانيد به گشت و گذار در وب بپردازيد زيرا اين ويژگي شما را در برابر سايتهاي آلوده حقظ مي کند .

قابليت Peer-2-Peer and IM Applications Protection : اين ويژگي از سيستم شما در برابر انواع خطرات و ويرسهايي که از طريق نرم افزار هاي مختلف گفتگوي اينترنتي وارد سيتسم مي شود محافظت به عمل مي آورد .

قابليت محافظت کامل از ايميل ها: با نظارت بر تمامي ايميل هاي ورودي و خروجي از انتشار ويروس از اين راه شايع تا حد امکان جلوگيري مي کند .

و ....

Firewall - ديوار آتش قدرتمند و جديد BitDefender که از سيستم شما در برابر تمامي خطرات و حملات اينترنتي محافظت به عمل مي آورد و تا حد امکان تمامي راه هاي نفوذ و حفره هاي امنيتي را بر روي مزاحمان خواهد بست !

کنترل کامل ترافيک اينترنتي و اتصال به وبسايتهاي مختلف و تامين امنيت با زير نظر داشتن پروتوکل ها و پورت ها و ...

کنترل کامل تمامي نرم افزارهايي که قصد اتصال به اينترنت را دارند و آگاه سازي شما از کار آنها .

مخفي کردن سيستم شما در محيط اينترنت به گونه اي که بسياري از نرم افزارهاي ناشناس و مخرف حتي قادر به شناسايي سيستم شما نيز نخواهند بود .

ويژگي جديد و منحصر به فرد مسدود کردن اثر تمامي نرم افزارهاي Port Scan بر روي سيستم شما . Port Scab ها ابزارهايي هستند که معمولا براي بررسي آسيب پذيري سيستم شما به کار مي روند .

Antispam - ضد اسپم و نامه هاي ناخواسته و الوده ي جديد BitDefender که از سيستم شما در برابر اين راه شايع ايجاد مزاحمت و تبليغات و آلوده سازي اينترنتي محافظت به عمل مي آورد .

Antispyware - ضد جاسوس قدرتمند و جديد BitDefender که قادر به شناسايي و نابودي جديدترين جاسوس ها نرم افزارهاي مخرب و مزاحم اينترنتيست که امروزه آسيب هاي ناشي از اين نرم افزارها از ويروس ها نيز بسيار شايع تر است ! از جمله Spyware هاي شايع مي تواند به Adware ها، Dialer ها، Hijacker ها و تروجان ها و... اشاره نمود .

Parental Control - بخش کنترل واليدن جديد BitDefender که امکان تحت نظر داشتن و فيلترينگ و کنترل کامل سيستم را به صاحب آن مي دهد تا آن گونه که وي مايل است از سيستمش استفاده شود !

ويژگي هاي جديد و قدرتمند Web Filtering براي فيلتر کردن وبسايتهاي مختلف در سيستم، ويژگي Web Keyword Filter براي فيلتر کردن کلمات کليدي به گونه اي در صورت وجود کلمه ي مورد نظر وبسايت مذکور فيلتر شده و نمايش داده نشود و همچنين ديگر ويژگي جديد Mail Keyword Filter که براي فيلتر کردن کلمات کليدي در ايميل هاست به گونه اي در صورت وجود کلمه ي مورد نظر ايميل مذکور فيلتر شده و نمايش داده نشود !

Hourly Updates قابليت جديد آپديت ساعتي نرم افزار براي شناسايي جديدترين ويروس هاي لحظه به لحظه ي شناخته شده ي دنيا !

:: موضوعات مرتبط:

,

,

:: بازدید از این مطلب : 1766

|

امتیاز مطلب : 26

|

تعداد امتیازدهندگان : 10

|

مجموع امتیاز : 10

تاریخ انتشار : پنج شنبه 12 خرداد 1390 |

نظرات ()

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

هنگام چت (CHAT) در یاهو و یا سرویس های دیگر مسنجر ممکن است از افراد مختلف فایلی را دریافت کنید که گاهی اوقات این فایلها برای نفوذ به کامپیوتر شما ویا دزدیدن پسوورد شما می باشند. در این زمینه روشی وجود دراد که با استفاده از آن هنگام دریافت فایل، تا حد زیادی از امنیت آن اطمینان حاصل فرمائید: - وقتی شخصی فایلی را برای شما ارسال می کند، در پیغامی که برای شما مبنی بر تایید آن می آید، نام شخص فرستنده، نام فایل، حجم آن و همچنین فرمت و از این قبیل اطلاعات در آن قید شده است. شما باید توجه داشته باشید که آیا فایلی که برای شما ارسال شده است ، از لحاظ نوع و فرمت، همان فایلی است که قرار بوده ارسال شود، یا خیر؟

در حقیقت مثلا اگر میخواهید عکسی را دریافت نمایید، باید فایل مربوطه پسوند JPG یا یکی از پسوند های فایلهای گرافیک را داشته باشد، ( نه اینکه فایلی با پسوند Exe و یا Bat یا Com برای شما ارسال شود و فرستنده هم مدعی باشد که این یک فایل تصویری است). در واقع فایلهایی که با نرم افزارها Magic-ps ساخته شده اند، دارای پسوند هایی نظیر SCR یا Exe و ... و یا مثل (mypic.jpg.exe) می باشند، که نشان دهنده آن است که فایل فرستاده شده، یکی از انواع فایل های ساخته شده توسط برنامه Magic-ps یا برنامه های مشابه است، که برای به دست آوردن پسوورد شما می باشد. بنا براین همواره نوع پسوند فایلهای دریافتی را زیر نظر داشته باشید و بدانید که از این طریق و قبل از هر جیز میتوانید تا حد زیادی از کیفیت، نوع و چگونگی عملکرد و ماهیت یک فایل اطلاع حاصل کنید.

برای اطمینان و امنیت بیشتر حتما یک نرم افزار ضد ویروس معروف و به روز شده بر روی کامپیوتر خود داشته باشید و همواره فایلهای دریافتی از اینترنت را اسکن نمایید تا امنیت و اطمینان شما درصد بالاتری داشته باشد و درصد تخریب اطلاعات کامپیوتر توسط ویروس ها بسیار کم شود

:: موضوعات مرتبط:

,

,

:: بازدید از این مطلب : 1717

|

امتیاز مطلب : 27

|

تعداد امتیازدهندگان : 9

|

مجموع امتیاز : 9

تاریخ انتشار : پنج شنبه 12 خرداد 1390 |

نظرات ()

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

یك مشكل بسیار گسترده در اینترنت وجود دارد و آن پیغامهای الكترونیكی كه در مورد یك ویروس هشدار می دهند و این هشدار در مورد یك email با یك عنوان ( subject ) مشخص می باشد كه این email ها ویروس های خطرناك هستند و به كامپیوتر شما آسیب می رسانند.

مثال:

Please do not open up any mail that has this title.

It will erase your whole hard drive. This is a new

e-mail virus and not a lot of people know about

it, just let everyone know, so they won't be a victim.

Please forward this e-mail to you friends!!!

Remember the title: JOIN THE CREW.

مثال دیگر:

Subject: VIRUS WARNING VERY IMPORTANT

Please read the following message we received from a client.

If you receive an email titled "It Takes Guts to Say 'Jesus'"

DO NOT open it. It will erase everything on your hard drive. So, you must delete it.

Forward this E-MAIL out to as many people as you can. This is a new, very

malicious virus and not many people know about it. This information was

announced yesterday morning from IBM; please share it with everyone

that might access the internet. Once again, pass this along to EVERYONE in

your address book so that this may be stopped. AOL has said that this is

a very dangerous virus and that there is NO remedy for it at this time. Please practice cautionary measures. اگر شما email ای مانند این دیدید آن را برای كسی نفرستید! ویروسهای "Jion The Crew" و "It Takes Guts to Say 'Jesus'" شوخی هستند! ویروسهای شوخی دیگری وجود دارند مانند:

"Win a Hliday" , "AOL4Free" , "Pen Pal Greetings", "ghost" , "Deeyenda"

و بد نام ترین آنها "Good times" است.

ویژگیهای اخطار ویروسهای شوخی:

تأكید بسیار یك هشدار كه ویروس فقط با باز كردن پیغام فعال می شود ( شما نمی توانید فقط با باز كردن یك پیفام آلوده شوید مگر اینكه یك پیوست ( attachment ) را باز كنید.

كلمات « این یك ویروس جدید است كه بسیاری از مردم آن را نمی شناسند » در آن دیده می شود .دستور العملها به شما می گویند كه با دنبال كردن یك لینك آن را برایكسانیكه می شناسید بفرستید. با اشاره به اینكه ویروس روز قبل بوسیله یك شركت یا گروه كامپیوتری معتبر مانند "IBM" یا "Microsoft' و یا ... اعلام شده است می خواهند هشدار خود موجه جلوه دهند. در اینجا یك مثال از یك هشدار حقیقی در مورد ویروس وجود دارد:

Hi all,

There is a virus (a "worm", actually) currently doing the rounds that

comes packaged in a file called PrettyPark.exe attached to an email.

Apparently it has been around since May last year, but has proliferated

recently and is currently by far the most "popular" subject of enquiries

at Symantec's anti-virus research center.

The usual rules apply: don't open it.

Information (including a fix if you are infected) is available at this

site:

http://www.symantec.com/avcenter/venc/data/prettypark.worm.html

Good luck, Take care.

ویژگیهایی كه نشان می دهند این ویروس مربوط به یك ویروس واقعی است عبارتند از :

پیغام به شكل ساده و زبان منطقی و مستدل بیان شده است ( بدون هیچگونه بزرگنمایی در لغات ) پیغام در مورد باز كردن یك بایل الصاقی ( attachment ) هشدار نی دهد پیغام آدرس سایت معتبری را می دهد كه در آن می توانید در مورد ویروس اطلاعات بیشتری پیدا كنید. در پیغام اطلاعاتی در مورد اینكه اگر كامپیوتر شما آلوده به ویروس شد چه كار باید انجام دهید به شما اطلاعاتی میدهد. در پیغام از شما خواسته نمی شود كه آن را برای كسی بفرستید.

:: موضوعات مرتبط:

,

,

:: بازدید از این مطلب : 1777

|

امتیاز مطلب : 33

|

تعداد امتیازدهندگان : 11

|

مجموع امتیاز : 11

تاریخ انتشار : پنج شنبه 12 خرداد 1390 |

نظرات ()

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

محققان امنیتی کلاه سفید نشان دادند چگونه میتوان به سیستمهای رمز عبور مبتنی بر فنآوری تشخیص چهره در لپتاپهای متعدد نفوذ کرد.

به گزارش ایسنا محققان امنیتی موفق شدند به نرمافزار تشخیص چهره در لپتاپهای لنوو، ایسوز و توشیبا نفوذ کنند.

جزئیات این هک در یک نمایش پرزنتیشن با عنوان «صورت شما رمز عبور شما نیست» در طول برگزاری کنفرانس امنیتی بلک هت در واشنگتن شرح داده شد.

این لپتاپها از دوربینهای اینترنتی به همراه نرمافزار زیست سنج چهره بهعنوان گزینهای برای تکنیکهای قویتر ورود به سیستم استفاده میکنند.

این محققان مدعیاند این شیوه ورود به سیستم میتواند به سادگی با عکسی از کاربر تایید شده برای دسترسی به رایانه یا حتی تصاویر فوتوشاپ شده، شکسته شود.

بر اساس این گزارش محققان از سازندگان لپتاپ خواستند نگرش کلی به تشخیص چهره بهعنوان تکنیک ورود به سیستم را مورد بازبینی قرار دهند؛ لنوو، ایسوز و توشیبا سه سازنده رایانه بزرگی هستند که برای نخستین بار استفاده عملی از این فنآوری را آغاز کردند.

:: موضوعات مرتبط:

,

,

:: بازدید از این مطلب : 1636

|

امتیاز مطلب : 19

|

تعداد امتیازدهندگان : 6

|

مجموع امتیاز : 6

تاریخ انتشار : پنج شنبه 12 خرداد 1390 |

نظرات ()

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

شرکت امنیتی Trend Micro هشدار داد، تخلفات و حملات سایبر باعث شد تا حفره امنیتی سیستمعامل Internet Explorer 7 که هفته گذشته وصله شد، بار دیگر آسیبپذیر شود.

این کد مخرب که شرکت Trend Micro آن را XML_DLOADR.A نامیده، در یک فایل مبتنی بر نرمافزار Word مخفی شده است. در یک سیستم وصله نشده، زمانی که فایل به صورت خودکار بخش ActiveX را باز میکند، به صورت خودکار یک سایت اینترنتی باز میشود تا یک فایل .DLL روی کامپیوتر نصب شود. به گفته شرکت Trend Micro، این فایل اطلاعات موجود در کامپیوتر را سرقت میکند. این کد از طریق پورت ۴۴۳ اطلاعات سرقت شده را به سایت اینترنتی دیگری انتقال میدهد.

“جیمز یانزا”(Jamz Yaneza) یکی از محققان و تحلیلگران ارشد شرکت Trend Micro در این باره توضیح داد: «وجود این کد مخرب باعث میشود تا هرکسی به راحتی بتواند به اهداف خود در سیستم آلوده برسد.»

شرکت مایکروسافت هفته گذشته برای از بین بردن این نقطه آسیبپذیر و دیگر حفرههای امنیتی برنامههای خود وصله امنیتی روانه بازار کرد. این آسیبپذیری باعث میشد تا زمانی که مرورگر برای دسترسی به فایلهای پاک شده تلاش میکند، با یک پیغام خطا روبرو شود.

یانزا در این باره گفت: «این جریان شبیه به یک حمله مشخص شده است». به گفته وی، انتشار این آسیبپذیری از نظر سیاسی شبیه به حملاتی است که سال گذشته در جریان مسابقات المپیک صورت گرفت و بر اساس آن، فایلهایی با فرمت PDF و Word شامل یک کد مخرب به صورت خودکار در کامپیوترهای اتصال یافته، سایتهای اینترتی آلوده را منتشر میکردند.

یانزا در ادامه خاطرنشان کرد، این کدها نشان میدهد که سایتهای اینترنتی مخرب در چین هدایت میشدهاند و کدها با لغات و اصطلاحات چینی طراحی شده بودند.

:: موضوعات مرتبط:

,

,

:: بازدید از این مطلب : 1705

|

امتیاز مطلب : 22

|

تعداد امتیازدهندگان : 10

|

مجموع امتیاز : 10

تاریخ انتشار : پنج شنبه 12 خرداد 1390 |

نظرات ()

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

شخصا روزانه تعداد بسیار زیادی ایمیل اسپم در آدرس ایمیلم دریافت میکنم و کار به جائی رسیده که در جیمیل باید کلی وقت هدر کنم و  ایمیلهای اسپم را mark کرده و report spam نمایم (خدا را شکر که از یاهو فقط برای چت و گفتگو استفاده میکنم وگرنه حجم کار دوبرابر میشد!). راهکار کامل و خوبی برای رهائی از دریافت اسپم وجود ندارد اما با رعایت چند نکته ساده میتوان از شروع آن جلوگیری کرد. اسپم شاید تا حدودی غیر قابل کنترل باشد، اما قابل پیشگیری است! ایمیلهای اسپم را mark کرده و report spam نمایم (خدا را شکر که از یاهو فقط برای چت و گفتگو استفاده میکنم وگرنه حجم کار دوبرابر میشد!). راهکار کامل و خوبی برای رهائی از دریافت اسپم وجود ندارد اما با رعایت چند نکته ساده میتوان از شروع آن جلوگیری کرد. اسپم شاید تا حدودی غیر قابل کنترل باشد، اما قابل پیشگیری است!

با رعایت نکات زیر میتوانید آدرس ایمیلتان را از ارسال کنندگان اسپم مخفی کنید:

- آدرس ایمیلتان را در هر سایتی ثبت ننمائید

باید این حقیقت را بدانید که تعداد بسیار زیادی سایت و انجمن در سرتاسر وب ایجاد شده اند که هدفی جز دریافت ایمیل اعضا و افزودن آنها به لیست اسپمشان ندارند. در هر سایت و وبگاه ناشناسی با ایمیل اصلیتان عضو نشوید، ابتدا کمی درباره آن تحقیق کنید و از کار درستی و حرفه ای بودن آن مطمئن شوید.

- هرگز ایمیلتان را آنگونه که هست نمایش ندهید!

ایمیل خود را در وبلاگها و فرومها و… به شکل اصلی آن درج ننمائید، برای مثال میتوانید آدرس ایمیل yourname@gmail.com را به صورت yourname [at] gmail [.] com نمایش دهید. با این کار همچنان که ایمیل خود را برای عموم قابل دسترسی نموده اید، آنرا از چشم اسپمرهای اتوماتیک که دائما در حال جستجو آدرسهای ایمیل هستند مخفی نموده اید.

- فایل تصویری آدرس ایمیلتان را بسازید

با ایجاد تصویری از آدرس ایمیلتان، همچون روش قبلی میتوانید در عین حال که آدرس ایمیلتان را برای عموم قابل دسترسی و مشاهده نموده اید، آنرا از دسترس جستجو اسپمرها مخفی کنید.

در زیر لیستی شامل سه سرویس آنلاین برای ساخت تصاویر ایمیل به صورت آنلاین و استاندارد را میبینید:

۱ . ۲ . ۳

این سرویس آنلاین و خوب این امکان را به شما میدهد تا ماسکی بر روی آدرس ایملتان قرار داده و یک لینک دیگر به جای آدرس ایمیل واقعیتان درج کنید. کاربر با کلیک بر روی این لینک به صفحه ای دیگر رفته و پس از عبور از مرحله captcha (وارد کردن کد امنیتی برای شناسائی اینکه یک انسان در حال باز کردن صفحه است نه یک ربات!)، آدرس ایمیل اصلی شما نمایش خواهد شد. برای مثال آدرس ایمیل من را با استفاده از این سرویس ببینید: http://tinymail.me/kf8hxs

- آپدیت های ایمیلی که مورد نیازتان نیست را خاموش کنید

امروزه بیشتر سایتهائی که کاربران ثبت شده دارند، ایمیل آنها را دریافت نموده و اخبار یا تازه های سایت خود را برای آنان ایمیل میکنند. این ایمیلها را نمیتوان اسپم نامید اما زمانی که شما سرویس مورد نظر را رها میکنید و دیگر تمایلی به استفاده از آن ندارید، کمی خسته کننده و آزار دهنده میشوند. توصیه میکنم وقتی به دریافت اخبار و یا ارسالهائی که از طرف سایتها و وبلاگهای سرتاسر وب که در آنها عضو هستید دیگر علاقه ای ندارید، به راحتی به آن سایتها و وبلاگها رفته و امکان ارسال اخبار و آپدیتهای آنها را غیر فعال نمائید.

شما هم اگر راهکار خوبی در این زمینه سراغ دارید، لیست فوق را تکمیل کنید…

:: موضوعات مرتبط:

,

,

:: بازدید از این مطلب : 1819

|

امتیاز مطلب : 13

|

تعداد امتیازدهندگان : 4

|

مجموع امتیاز : 4

تاریخ انتشار : پنج شنبه 12 خرداد 1390 |

نظرات ()

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

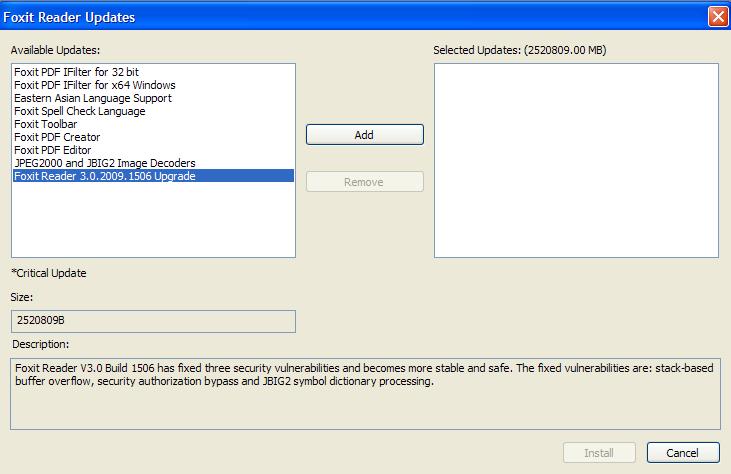

شرکت FoxIt Software که نرمافزار رایگان FoxIt Reader آن یکی از محبوبترین جایگزینها برای Adobe Acrobat به شمار میرود پچ الحاقی برای سه حفره امنیتی موجود در این نرمافزار را برای استفاده عموم ارائه کرد.وجود اشکال امنیتی در نرمافزار Adobe Acrobat و Acrobat Reader آنچنان مورد توجه رسانههای خبری جهان قرار گرفت که ایرادات FoxIt Reader را تحت پوشش قرار داد. به هر حال در این مورد خاص برنامه نویسان FoxIt توانستند سریعتر از همکارانشان در Adobe اقدام به انتشار بسته اصلاحی برای نرمافزارشان کنند.

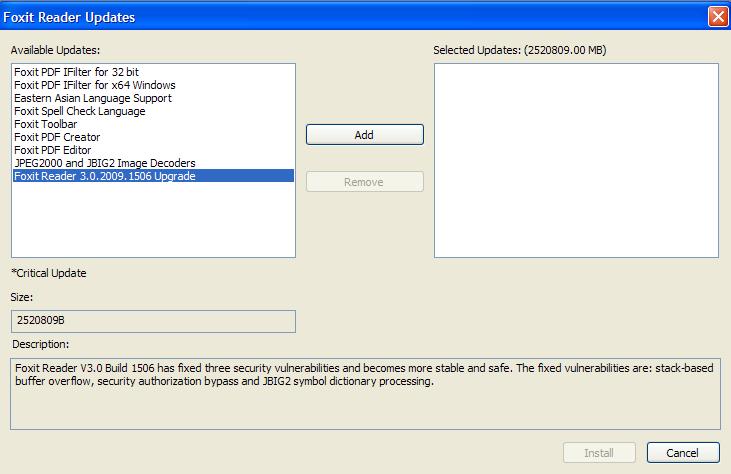

بر طبق گزارش مجله امنیت رایانهای ComputerWorld اشکالات امنیتی این دو برنامه ربطی به هم ندارند.برای بروزرسانی FoxIt Reader در پنجره برنامه از منوی Help بر روی Check For Updates Now را انتخاب کنید تا لیستی از بروزرسانیهایی که نصب نکرده اید به شما نمایش داده شود. بروزرسانی موردنظر گزینه ای است که در تصویر زیر مشاهده میکنید:

FoxIt Reader نرم افزار کوچک (حدود سه مگابایت) و رایگان برای خواندن فایلهای PDF است که از سال ۲۰۰۱ ارائه میشود. این نرمافزار علاوه بر سازگاری کامل با فرمت PDF فضای کوچکی از هارددیسک و RAM را اشغال نموده و فایلها را با سرعت بسیار زیادی باز میکند.FoxIt Reader علاوه بر نسخه ویندوز (در دو مدل نصبی و پرتابل) در نسخههایی برای لینوکس ، ویندوزموبایل ، Symbian UIQ هم ارائه شده است. نسخه سوم این نرمافزار را میتوانید با حجم ۳/۵۷مگابایت از اینجا یا اینجا دانلود نمایید.این نسخه با ویندوزهای ۲۰۰۰/XP/2003/Vista/XP64/Vista64 سازگار است.

:: موضوعات مرتبط:

,

,

:: بازدید از این مطلب : 1872

|

امتیاز مطلب : 27

|

تعداد امتیازدهندگان : 7

|

مجموع امتیاز : 7

تاریخ انتشار : پنج شنبه 12 خرداد 1390 |

نظرات ()

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

اخبار بد برای کسانی که کاربر نرمافزار Adobe Acrobat یا Adobe Reader هستند به گوش میرسد.بر طبق گزارشها یک آسیبپذیری خطرناک در این برنامهها پیدا شده است که باعث از کار افتادن نرمافزار گشته و به هکران اجازه دسترسی و کنترل سیستم قربانی را میدهد.تمام نسخه های این دو برنامه ، حتی نسخه ۹ آن آسیبپذیر گزارش شده و کلیه سیستمهای عامل در معرض خطر قرار دارند.

بر طبق اطلاعیه ای که آدوبی منتشر کرده است این تنها یک تهدید نیست ، بلکه واقعا اتفاق میافتد و کاربران باید این هشدار را جدی بگیرند.شرکت ادوبی در حال همکاری با سازندگان آنتیویروس برای تهیه پچ الحاقی هستند تا این حفره امنیتی را بپوشاند اما خبر بد این است که این پچ حداقل تا یازدهم مارچ ۲۰۰۹ (حدود بیست روز دیگر از تاریخ نوشته شدن این مطلب) آماده نخواهد شد.کاربران نسخه های پایینتر (یعنی هشت و هفت) باید مدت بیشتری انتظار بکشند.

تا آن زمان به کاربران توصیه میشود از نرمافزارهای جایگزین مانند FoxIt و Sumatra (لینک دانلود Sumatra) برای مشاهده فایلهای PDF استفاده کنند.هر دوی این برنامه ها حجم کمی داشته و رایگان میباشند و بخوبی قادر خواهند بود به جای Adobe Acrobat و Adobe reader انجام وظیفه نمایند. در صورت عدم تمایل به استفاده از این برنامهها ، آدوبی توصیه کرده است تا کاربران آنتیویروس خود را بروز نمایند و از باز کردن فایلهای PDF که از محتوا و منبع آن اطلاع دقیق ندارند شدیدا اجتناب کنند.

بیانیه رسمی این حفره امنیتی را می توانید در اینجا مشاهده کنید.

:: موضوعات مرتبط:

,

,

:: بازدید از این مطلب : 1764

|

امتیاز مطلب : 18

|

تعداد امتیازدهندگان : 7

|

مجموع امتیاز : 7

تاریخ انتشار : پنج شنبه 12 خرداد 1390 |

نظرات ()

|

|

نوشته شده توسط : سایت رسمی حسابداری و حسابرسی

در این روزها استفاده از سرویس میکروبلاگ توییتر رو به افزایش است به گونهای که رشد کاربران این سرویس نسبت به سال گذشته ۹۰۰ درصد بود است. حال آنکه با توجه به این رشد، باید به نکاتی مانند امنیت کاربران این سرویس و سوء استفادههای احتمالی از آن نیز اشاره کرد. در این مطلب به سه نکتهی امنیتی که میتواند شما را در تلهی هکرها بیاندازد میپردازیم. در این روزها استفاده از سرویس میکروبلاگ توییتر رو به افزایش است به گونهای که رشد کاربران این سرویس نسبت به سال گذشته ۹۰۰ درصد بود است. حال آنکه با توجه به این رشد، باید به نکاتی مانند امنیت کاربران این سرویس و سوء استفادههای احتمالی از آن نیز اشاره کرد. در این مطلب به سه نکتهی امنیتی که میتواند شما را در تلهی هکرها بیاندازد میپردازیم.

۱- کوتاه کردن نشانههای اینترنتی

به دلیل اینکه شما در توییتر تنها میتوانید از ۱۴۱ کلمه استفاده کنید، همواره لینکهای طولانی، کوتاه میشوند تا در میزان کارکترهای استفاده شده صرفهجویی شود. اما این کوتاهی نشانیهای اینترنتی یک خطر بالقوه برای کاربران توییتر به حساب میآید و آن سوء استفادهی هکرهای از این امکان است.

در زمانی که یک نشانی اینترنتی کوتاه میشود، شما نمیتوانید مقصد یا محتوای آن را قبل از کلیک کردن تشخیص دهید، به همین دلیل یک هکر میتوان با کوتاه کردن نشانی اینترنتی یک ویروس یا فایل مخرب را برای قربانیان توییت کند و قربانیان نیز با توجه به اینکه از محتوای آن مطلع نیستند، مورد حمله قرار میگیرند. به همین دلیل از این پس بدون شناخت فرد توییتکننده از کلیک کردن بر روی نشانیهای اینترنتی خودداری کنید.

۲- دنبال کردن آسان دیگران

در توییتر هر کسی میتواند شما را بدون اجازه دنبال (Follow) کند - البته در حالتی که شناسهی شما در حالت خصوصی نباشد که اکثر کاربران این سرویس از این امکان استفاده نمیکنند- و با توجه به اینکه برخی از کاربران در تنظیمات توییتر خود خواستار دنبال کردن افرادی شدهاند که آنها را دنبال میکنند ( به صورت خودکار) در نتیجه وبسایت توییتر به منبع خوبی برای هرزنامهها تبدیل شده است. به همین دلیل در برخی موارد شاید شما افرادی را مشاهده کنید که شما را دنبال میکنند، در صورتی که آنها را به هیچ عنوانی نمیشناسید! بر همین اساس برای مبارزه با این خطر نکات زیر پیشنهاد میشود:

الف- در حد امکان حساب توییتر خود را به صورت خصوصی در دسترس قرار دهید و یا اینکه از نوشتن مطالب خصوصی در آن خودداری کنید.

ب- از انتخاب دنبال کردن افراد به صورت خودکار خودداری کنید.

ج- از دنبال کردن افرادی که آنها را نمیشناسید خودداری کنید.

۳- نفرستادن ایمیل تایید از سوی توییتر

یکی دیگر از مشکلات امنیتی توییتر، نفرستادن ایمیل تایید آدرس ایمیل توسط این وبسایت است. این مشکل امنیتی بدان معنا است که شما میتوانید با آدرس ایمیلی قلابی یک حساب توییتر برای خود ایجاد کنید! نکتهی خطرناک این مشکل زمانی مشخص میشود که شما میتوانید به عنوان یک مقام بلندپایه و با ایمیل وی یک اکانت توییتر بسازید! به عنوان مثال شما میتوانید با آدرس ایمیلی مانند obama@whitehouse.gov یک حساب توییتر بسازید بدون آنکه آقای اوباما از آن با خبر شود.

در نهایت با تمام مزایایی که توییتر دارد، باید به این نکات نیز توجه کرد و مسائل امنیتی و مشکلات این سرویس را نیز در نظر داشت.

:: موضوعات مرتبط:

,

,

:: بازدید از این مطلب : 1898

|

امتیاز مطلب : 15

|

تعداد امتیازدهندگان : 6

|

مجموع امتیاز : 6

تاریخ انتشار : پنج شنبه 12 خرداد 1390 |

نظرات ()

|

|

صفحه قبل 2 3 4 5 ... 6 صفحه بعد

|

|

|

راهنمای دانلود از سایت

راهنمای دانلود از سایت

چند عادت خوب امنیتی

چند عادت خوب امنیتی

ایمیلهای اسپم را mark کرده و report spam نمایم (خدا را شکر که از یاهو فقط برای چت و گفتگو استفاده میکنم وگرنه حجم کار دوبرابر میشد!). راهکار کامل و خوبی برای رهائی از دریافت اسپم وجود ندارد اما با رعایت چند نکته ساده میتوان از شروع آن جلوگیری کرد. اسپم شاید تا حدودی غیر قابل کنترل باشد، اما قابل پیشگیری است!

ایمیلهای اسپم را mark کرده و report spam نمایم (خدا را شکر که از یاهو فقط برای چت و گفتگو استفاده میکنم وگرنه حجم کار دوبرابر میشد!). راهکار کامل و خوبی برای رهائی از دریافت اسپم وجود ندارد اما با رعایت چند نکته ساده میتوان از شروع آن جلوگیری کرد. اسپم شاید تا حدودی غیر قابل کنترل باشد، اما قابل پیشگیری است!

در این روزها استفاده از سرویس میکروبلاگ

در این روزها استفاده از سرویس میکروبلاگ